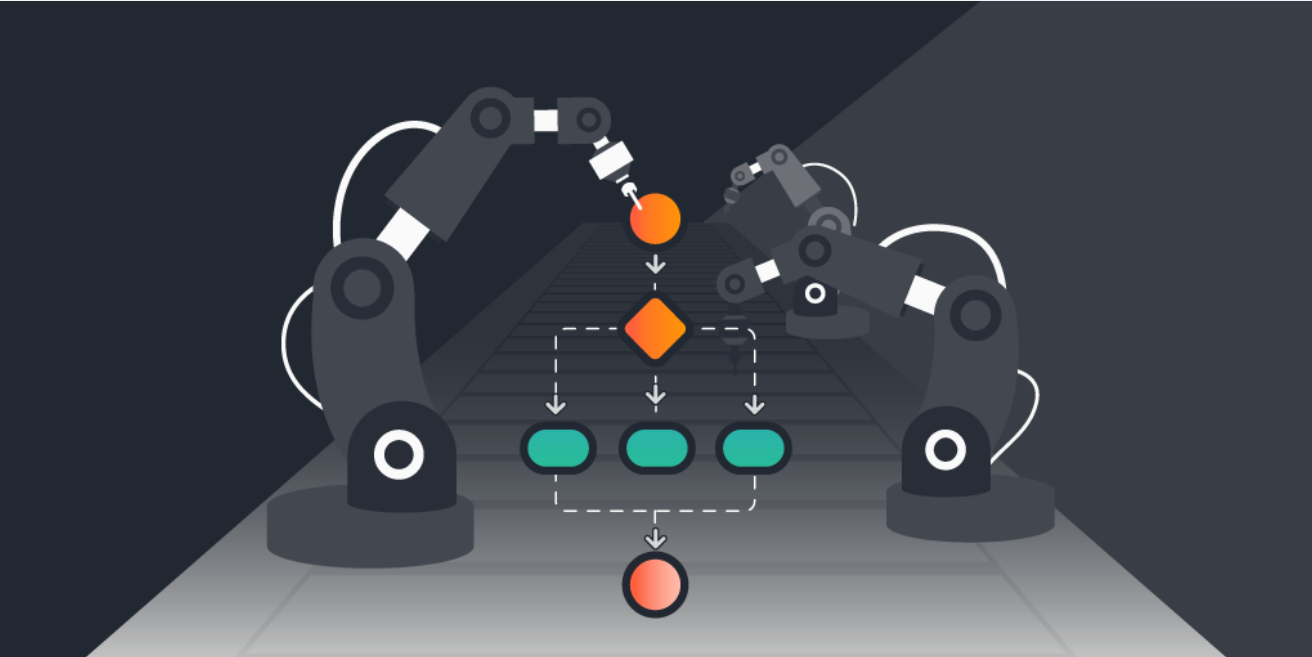

Entra nel mondo dell’AI-powered Service Management e scopri come sfruttare 4me e l’AI per migliorare l’efficienza, la qualità e la soddisfazione dei clienti.

In questo white paper analizzeremo le capacità dell’AI, sveleremo le potenziali insidie e discuteremo i casi d’uso del Service Management nel mondo reale. Approfondite la strategia AI di 4me, che vi consente di prendere le decisioni, assicurandovi che il Risk Management, la conformità e la privacy dei dati non siano mai compromessi.

Scaricate oggi stesso il nostro white paper e aprite la strada alla rivoluzione del Service Management basata sull’intelligenza artificiale!

Fonte: 4me