L’estate è ormai alle porte, e presto molti dei tuoi colleghi spariranno dall’ufficio per le vacanze. Prima che ciò accada, ci siamo riuniti per il Lansweeper Connect – Primavera 2025 per condividere tutte le ultime novità presentate dai nostri esperti di prodotto.

Dopo il keynote di Maarten sul futuro di Lansweeper, Jason, Saqib e Thomas ci hanno illustrato tutti i modi in cui Lansweeper consente ai professionisti IT di ogni livello – dagli amministratori di sistema ai CIO – di trasformare le analisi in azioni. Kristof ci ha accompagnato in un tour speciale della nostra iniziativa “Security by Design” e Esben ha presentato un approfondimento su come il Flow Builder sta modellando il nostro ecosistema di automazione.

Facciamo un riepilogo di ciò che abbiamo scoperto.

Lansweeper per gli Amministratori di Sistema: dall’inventario all’azione

Gli amministratori di sistema sono gli eroi silenziosi del reparto IT. Mantengono i sistemi operativi in ambienti in continua evoluzione. In Lansweeper, ci impegniamo a rendere il loro lavoro più semplice e intelligente. Ecco come:

Discovery unificata: una piattaforma, ogni asset, zero punti ciechi

Lansweeper offre una discovery approfondita degli asset e un inventario unificato su ambienti fisici, virtuali, cloud, OT e IoT. Continuiamo ad ampliare le capacità: discovery completamente unificata, copertura più estesa, aggiornamenti più rapidi e inventari più puliti – niente più voci ridondanti, dati obsoleti o macchine virtuali mancanti. Niente lacune, niente supposizioni, e nessuna necessità di passare da uno strumento all’altro.

Automazione che fa risparmiare tempo

Nuove regole di cancellazione automatizzata degli asset e degli utenti, eliminano la manutenzione manuale che rallenta gli audit. I dispositivi inattivi da oltre 90 giorni vengono segnalati automaticamente, così come gli account disattivati vengono eliminati senza interventi manuali Questo fa emergere solo ciò che è rilevante.

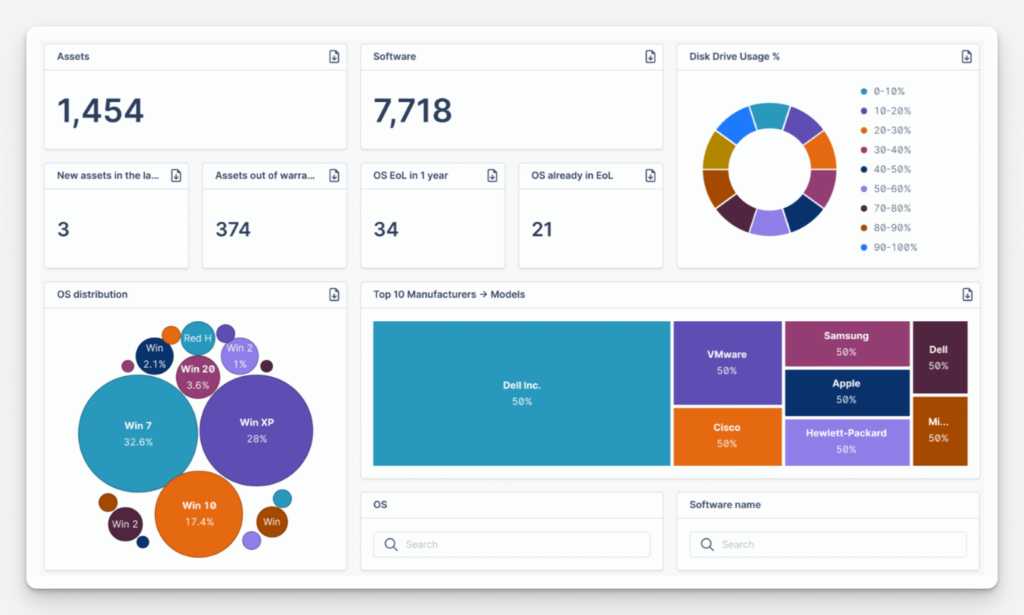

Dashboard pensate per te

Ora in anteprima per tutti: le nuove Dashboard interattive basate su BI. Ti permettono di analizzare visivamente i dati per dipartimento, versione OS o posizione. Rileva modelli, dai priorità ai problemi e monitora le modifiche – senza creare report manuali.

Le Dashboard basate su BI sono una funzionalità in anteprima. Non sei ancora cliente? Provala gratis.

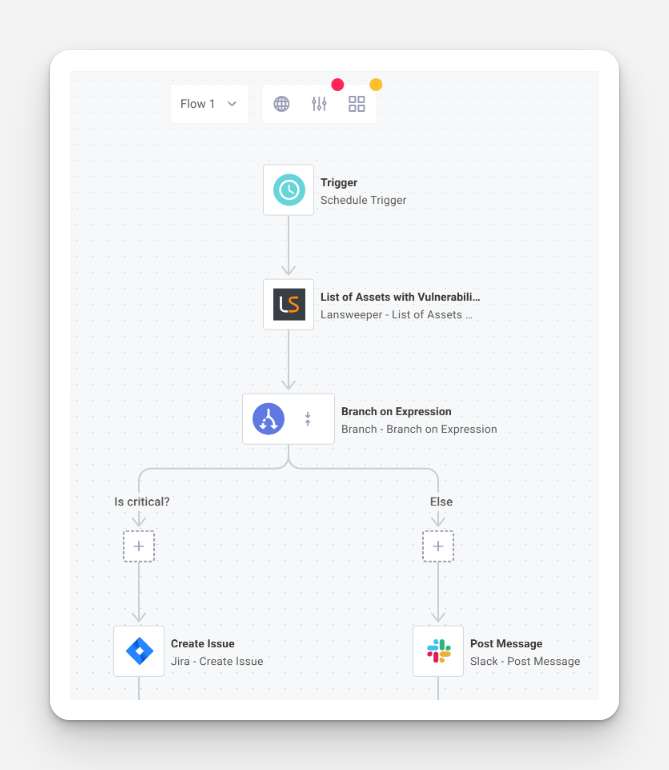

Automazione attuabile, senza scrivere codice

Flow Builder (Beta) aiuta gli amministratori a smettere di rincorrere alert e iniziare a rispondere in modo automatico. Con oltre 170 connettori (tra cui ServiceNow, Slack, ecc.), si integra con il tuo stack tecnologico per automatizzare azioni come l’apertura di ticket o la marcatura degli asset a rischio. Nessun codice richiesto, basta usare un template.

Flow Builder è una funzionalità Beta. Unisciti alle persone interessate al programma Beta.

Una nuova UX per giornate lunghe e nottate davanti allo schermo

Per offrirvi la migliore esperienza utente possibile, abbiamo bisogno della migliore interfaccia possibile. Ecco la nuova interfaccia utente di Lansweeper 2.0! Sono stati apportati miglioramenti per l’accessibilità e la navigazione, compresa la tanto attesa Dark Mode per le sessioni notturne. E la piattaforma stessa? Più veloce, più reattiva e scalabile per grandi insiemi di dati.

Lansweeper UI 2.0 è una funzionalità Beta chiusa. Unisciti alle persone interessate

Lansweeper per i Direttori IT: trasformare gli insight in valore aziendale

Il ruolo del Direttore IT va oltre il mantenimento dei sistemi. Devi rispondere a domande complesse nei meeting interfunzionali, chiarire gli investimenti tecnologici e garantire che ogni iniziativa IT supporti gli obiettivi aziendali. Lansweeper sta evolvendo per aiutarti a guidare con sicurezza.

Context Intelligence per insight connessi

Le nuove funzionalità di Context Intelligence permettono di vedere l’intero quadro del tuo ambiente IT. Le informazioni vanno oltre la semplice visibilità, mappando le relazioni tra utenti e asset: chi possiede cosa, dove ci sono lacune, come migliorare efficienza e ridurre i rischi.

Dashboard in tempo reale e pronti per il consiglio di amministrazione

Sia che si tratti di prepararsi a una revisione contabile, di pianificare un aggiornamento delle licenze o di identificare i centri di costo, le dashboard basate sulla BI consentono di suddividere i dati in base all’utilizzo, all’attività, al reparto e altro ancora. Ad esempio, è possibile isolare gli utenti inattivi per evidenziare le licenze sottoutilizzate o evidenziare i software a rischio in esecuzione nelle aree critiche Tutte le parti interessate, dal team al CIO, fino al reparto finanziario, lavorano da una fonte condivisa e visiva per mantenere tutti sulla stessa pagina.

Le Dashboard BI sono una funzionalità in anteprima. Non sei ancora cliente? Provala gratis.

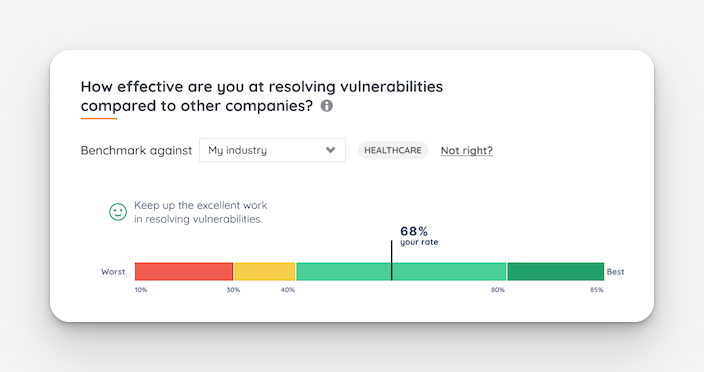

HVMND: scopri dove ti trovi rispetto al mercato

Volete vedere come le vostre operazioni IT e gli sforzi per la sicurezza si confrontano con i colleghi del settore? Con HVMND Benchmarking, ora potete filtrare i dati sulla postura del rischio per regione, settore o stack tecnologico, offrendo al consiglio di amministrazione un contesto più significativo rispetto alle medie

ll filtraggio HVMND è una funzionalità in anteprima. È la tua prima volta? Scoprilo gratis.

Orchestrazione su larga scala, ora anche negli Stati Uniti

Flow Builder (Beta) ora supporta ambienti ospitati negli USA, include flussi di onboarding visivi, si integra con input HR, gestisce licenze e invia notifiche Slack – tutto automatizzato, senza bisogno di sviluppatori. Non è solo automazione: è orchestrazione, progettata per scalare in sicurezza.

Flow Builder è una funzione Beta. Unitevi alle persone interessate al programma BETA

Lansweeper per i CIO: dalla reportistica alla strategia

I CIO devono dimostrare che l’IT non è solo un centro di costo, ma un motore strategico per crescita, resilienza e innovazione. Lansweeper ti fornisce la visibilità strategica necessaria per guidare l’azienda, con insight affidabili.

Una piattaforma, una verità

Lansweeper eccelle nella visibilità affidabile. Offre una visione centralizzata dell’intero patrimonio tecnologico, trasformando i dati in strategia: utilizzo software, compliance patch, gestione del ciclo di vita, audit readiness e ottimizzazione dei budget.

Dati che fanno la differenza nella sala riunioni

Dashboard strutturate e pronte per i dirigenti consentono ai CIO di riportare su:

- Asset sottoutilizzati o obsoleti

- Esposizione al rischio causata da sistemi non aggiornati

- Spesa per licenze legata ad account inattivi

Queste informazioni aiutano a spostare il focus da correzioni tattiche a investimenti strategici: consolidamento degli asset, sicurezza verificabile con Audit Trail e conformità alle normative USA.

Automazione ed ecosistema: dai dati all’azione

Flow Builder è una delle novità più interessanti nell’ecosistema di automazione Lansweeper. Se ti sei perso l’evento Lansweeper Connect, guarda la demo di Esben.

Il team ecosistema sta gettando le basi per un ecosistema IT connesso in grado di creare workflow che visualizzano i rischi e agiscono automaticamente. La demo mostra un flusso reale che usa l’AI per valutare il rischio software e automatizza la risposta tramite integrazione con Intune.

Non è solo un concept: è la prova di ciò che è possibile quando asset intelligence, AI e automazione lavorano insieme. Che tu usi template predefiniti o li crei da zero, Lansweeper ti consente di passare dai dati all’azione, in automatico.

Flow Builder è una funzione Beta. Unisciti alle persone interessate al programma Beta.

Security by Design: sicurezza integrata, non aggiunta dopo

In Lansweeper, la sicurezza non è una funzione, ma un principio. Per questo abbiamo introdotto Security by Design: un’iniziativa trasversale per garantire a tutti i clienti l’uso sicuro della nostra piattaforma fin dal primo utilizzo.

Abbiamo già una solida base: autenticazione a due fattori, ruoli granulari nella piattaforma cloud, programma di bug bounty, test di penetrazione regolari. La Network Discovery è stata progettata fin dal primo giorno con focus sulla sicurezza. Il nostro Trust Center fornisce accesso al report SOC 2, politiche di sicurezza e audit esterni.

Le ultime novità includono:

- Accesso a Audit Trails per tutti gli utenti della Cloud Console, con possibilità di invio al SIEM via API.

- Auto-Update per Lansweeper Classic, per mantenere sempre aggiornata la sicurezza.

- SSO disponibile per tutti i livelli, incluso il Starter.

- In arrivo certificazione ISO 27001 entro settembre 2025.

- Integrazione con Credential Vault in fase di sviluppo, per gestire le credenziali nei luoghi più sicuri.

“Security by Design” non è uno slogan: è un impegno a farti operare con più sicurezza e meno sforzo. Le minacce più gravi non sono sempre attacchi sofisticati, ma spesso errori di configurazione o dimenticanze. Lansweeper è qui per colmare quelle lacune – by design.

Una piattaforma, potenzialità illimitate

Lansweeper Connect – Primavera 2025 segna un cambiamento: non si tratta solo di nuove funzionalità, ma di come diamo potere a ogni professionista IT, dagli amministratori ai CIO, per trasformare la visibilità in valore.

Che tu stia ripulendo gli elenchi degli asset, automatizzando i flussi IT o preparando un audit, tutto parte da una visione unificata e affidabile. Con Lansweeper, quella visione è più completa, intelligente e attuabile che mai.

Fonte: Lansweeper