Siamo lieti di annunciare la firma di un importante accordo di rivendita di Parallels, software innovativo nel campo delle soluzioni di virtualizzazione e gestione remota. Questo accordo ci consente di offrire ai nostri clienti il software Parallels Remote Application Server (RAS), un prodotto di punta nel mercato della virtualizzazione.

Parallels RAS è una soluzione completa che semplifica il processo di distribuzione e gestione delle applicazioni e desktop virtuali. Grazie alla sua facilità d’uso, sicurezza e scalabilità, Parallels RAS permette alle aziende di migliorare la produttività e ridurre i costi operativi, offrendo agli utenti finali un’esperienza di accesso alle applicazioni e ai desktop da qualsiasi dispositivo e ovunque si trovino.

Perché scegliere Parallels RAS

Flessibilità

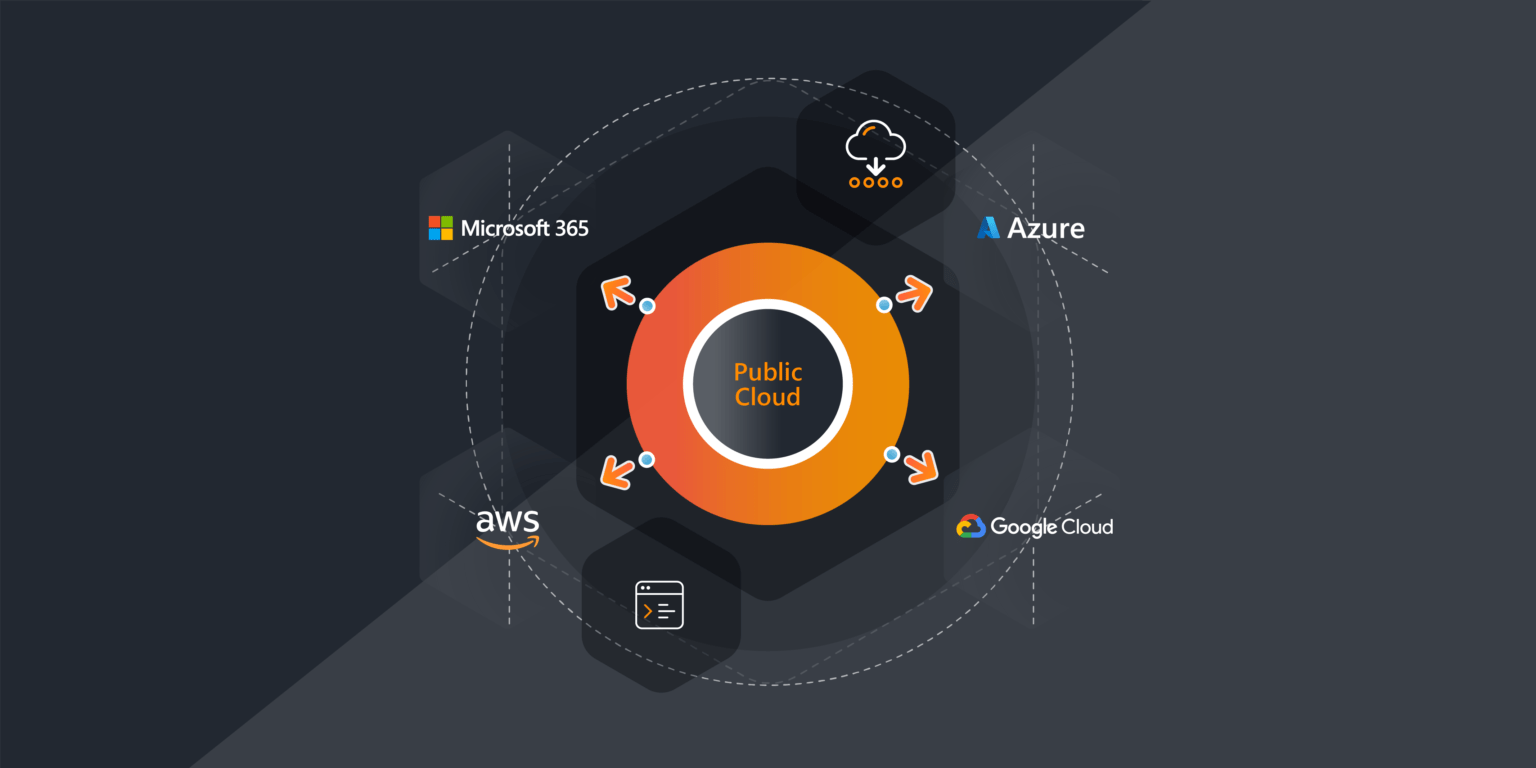

Distribuisci i componenti principali dove più adatto. Combina i carichi di lavoro: installazioni ibride, on-premise, nel cloud pubblico, nel cloud privato, inclusi Desktop virtuale Azure e AWS.

Esperienza utente

Parallels RAS offre agli utenti finali la flessibilità di lavorare e collaborare in qualsiasi ambiente remoto usando i loro dispositivi preferiti.

Semplicità

Fornisci agli utenti un’area di lavoro digitale semplice. Una singola console per l’amministrazione. Distribuzione e gestione intuitive.

Maggiore sicurezza

Le eccellenti misure di sicurezza e conformità end-to-end sono integrate direttamente nel codice di Parallels RAS. Questo garantisce fiducia nella distribuzione, indipendentemente dalla configurazione.

Costo totale di proprietà

Una soluzione all-in-one, con tempi di onboarding e distribuzione efficaci. Include supporto 24/7, formazione tecnica gratuita e opzioni di licenza semplici, in una combinazione che aiuta a ridurre i costi.

Cosa le aziende di tutto il mondo fanno con Parallels RAS

- Pubblicazione delle applicazioni

- DaaS/VDI ibridi

- In remoto su qualsiasi dispositivo

- Distribuzione multi-tenant

- Bilanciamento del carico a disponibilità elevata

- Reporting e monitoraggio