Con un numero crescente di organizzazioni che offrono un’opzione di lavoro da remoto o ibrido, è necessario conoscere le best practices di Password Hygiene per garantire un ambiente di lavoro domestico sicuro e protetto.

I dipendenti che non conoscono la Password Hygiene possono rappresentare un rischio per loro stessi e per l’azienda. Infatti, secondo il DBIR 2022 di Verizon, l’82% delle violazioni ha coinvolto l’elemento umano. Le persone svolgono un ruolo importante nelle violazioni dei dati e in altri incidenti di sicurezza, sia che siano vittime di credenziali rubate, phishing, uso improprio o semplicemente errore umano.

In questo articolo, scoprite di più sulla Password Hygiene e su alcune best practice per i dipendenti che lavorano da remoto.

Che cos’è la Password Hygiene?

La Password Hygiene consiste nel mantenere procedure che garantiscono password forti per prevenire attacchi informatici, infezioni da virus, social engineering, acquisizione di account e altro ancora. I dipendenti devono essere in grado di adottare le corrette procedure per ridurre il rischio di cadere vittime di attacchi informatici.

Oltre a indovinare le password degli utenti, gli aggressori utilizzano metodi più sofisticati per rubare dati sensibili, come attacchi di tipo Brute Force, il social engineering, il malware e altro ancora. La Password Hygiene è il primo livello di sicurezza per impedire agli aggressori di entrare in possesso delle vostre password.

Seguire le best practice per le password è facile con Keeper. Dalla gestione delle password al monitoraggio del dark web, Keeper offre una suite completa di prodotti di cybersecurity per rafforzare la sicurezza della vostra azienda.

Le Best Practices per le password

Seguite queste raccomandazioni per una forte password hygiene.

- Sviluppare un approccio Zero-Trust

Una policy zero-trust presuppone che ogni utente o dispositivo possa essere compromesso. Ogni persona e macchina deve essere verificata prima di accedere alla rete. Le organizzazioni possono impedire ai criminali informatici di accedere alla loro rete implementando un modello di sicurezza zero-trust.

Un’architettura zero-trust impedisce anche i movimenti laterali attraverso la segmentazione della rete. Anche se un criminale informatico dovesse accedere attraverso un punto di accesso non autorizzato, la verifica continua richiesta dal modello zero-trust impedirebbe all’attaccante di muoversi lateralmente attraverso la rete. La segmentazione contribuisce a ridurre l’entità dei danni di un attacco.

- Applicare delle buone procedure di Cyber Hygiene

Mettete in atto politiche per standardizzare le regole e le pratiche di sicurezza sul posto di lavoro. Dotate ogni dipendente di software e strumenti aggiornati, come ad esempio un gestore di password. Software e apparecchiature obsolete sono più vulnerabili agli attacchi.

I gestori di password offrono diversi vantaggi che contribuiscono alla password hygiene, tra cui funzioni quali:

- Generazione di password – Una funzione che crea automaticamente password forti.

- Autenticazione a più fattori (MFA) – Un metodo di autenticazione che richiede agli utenti di presentare almeno due forme di identificazione prima di accedere al proprio account.

- Autofill – Una funzione che inserisce automaticamente le credenziali dell’utente su siti web e app.

I dipendenti devono inoltre seguire alcune procedure in materia di password per rafforzarne la sicurezza.

Alcuni consigli da seguire:

Non riutilizzare le password. Il riutilizzo delle password rende più facile accedere a più account con un solo set di credenziali.

Non utilizzate informazioni personali per creare le password. Create password che non abbiano alcun legame con voi, il vostro team o la vostra organizzazione. I criminali informatici spesso indovinano le password utilizzando informazioni personali come nomi, compleanni e altre date importanti. Le password più sicure contengono stringhe casuali di lettere maiuscole e minuscole, numeri e simboli.

- Utilizzare un Remote Desktop Manager

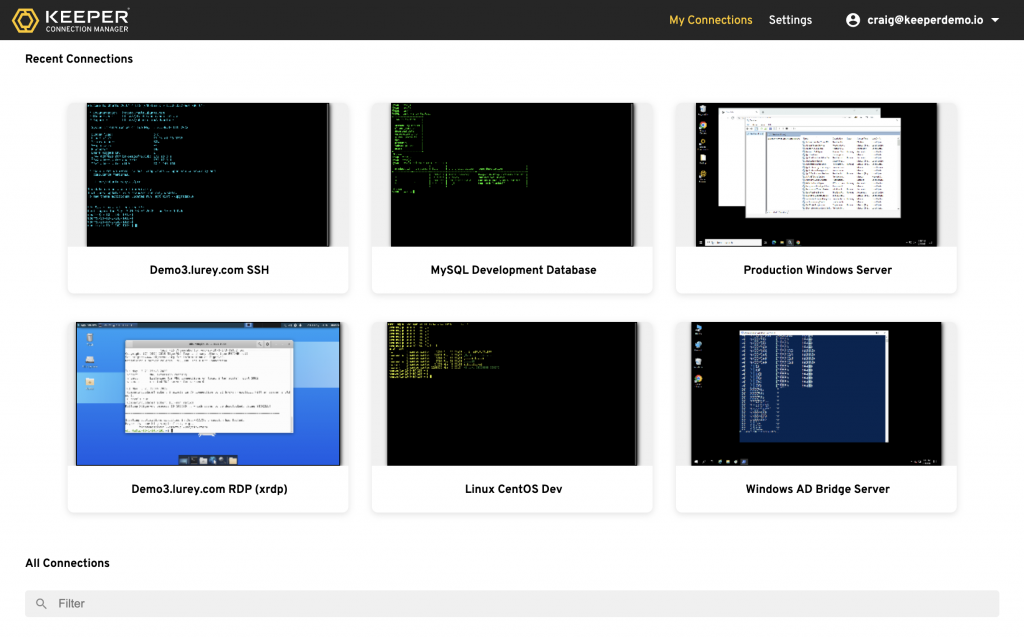

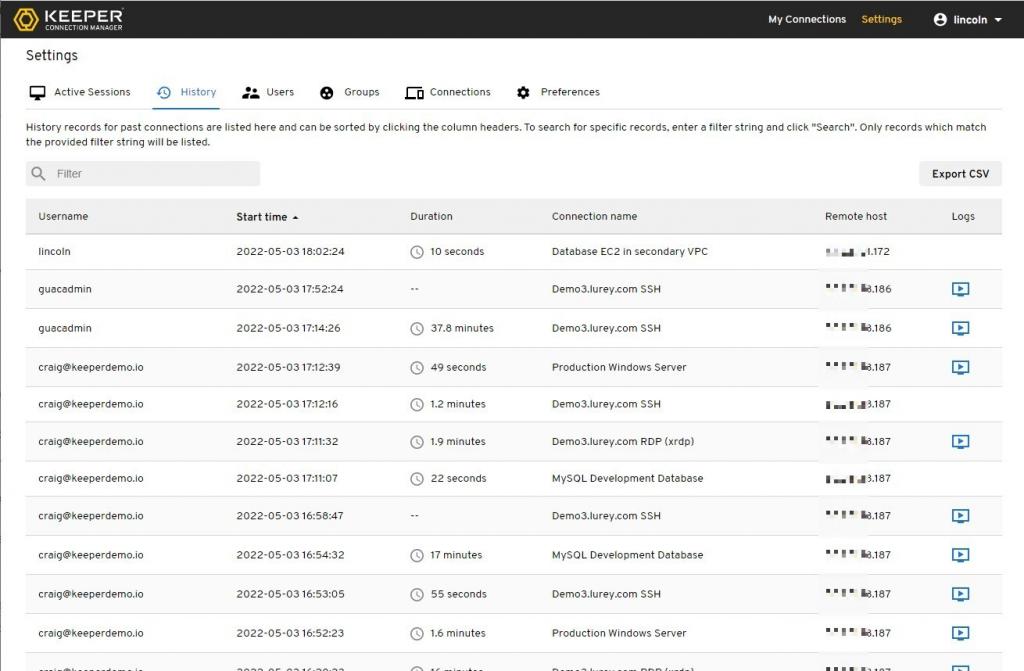

Portare il lavoro a casa può diventare complicato se non si stabiliscono correttamente i confini tra la vita personale e quella lavorativa. L’uso di un Remote Desktop Manager consente ai dipendenti di accedere ai propri desktop di lavoro da qualsiasi luogo. Un’opzione agentless come Keeper Connection Manager offre la registrazione delle sessioni, la condivisione di sessioni multiutente, la gestione di sessioni privilegiate e altro ancora.

- Richiedere l’autenticazione a più fattori (MFA)

Secondo Microsoft, l’autenticazione a più fattori (MFA) è in grado di prevenire il 99,9% degli attacchi informatici legati alle password sui vostri account. Richiedete ai vostri dipendenti di attivare l’MFA su tutti gli account che la supportano.

Dopo aver effettuato l’accesso a un account, l’MFA richiede agli utenti di fornire un fattore di autenticazione aggiuntivo, ad esempio:

- Immettere un codice ricavato da un’app di autenticazione.

- Scansione del volto o dell’impronta digitale.

- Rispondere a una domanda di sicurezza.

Anche se i criminali informativi dispongono di una serie di credenziali di accesso funzionanti, non possono utilizzarle senza questo fattore di autenticazione aggiuntivo.

- Attenzione al phishing

I vostri dipendenti sono la prima linea di difesa per proteggere voi e la vostra azienda. Dedicate del tempo alla formazione del personale per evitare che vengano ingannati dai criminali informatici

Gli attacchi di social engineering continuano a crescere. Secondo il Phishing Activity Trends Report dell’Anti-Phishing Working Group, a marzo 2022 si sono verificati 1.025.968 attacchi di phishing, con un aumento del 15% rispetto al quarto trimestre del 2021.

Prima di cliccare sui link contenuti in un’e-mail, assicuratevi che non si tratti di un’e-mail di phishing. Alcuni indizi comuni sono:

- Frequenti errori di battitura. I marchi e le aziende più credibili correggono un’e-mail prima di inviarla al destinatario. Gli errori grammaticali e le parole sbagliate si trovano comunemente nelle e-mail di phishing.

- Indirizzi e-mail sospetti. Se l’indirizzo di posta elettronica non corrisponde al nome di dominio dell’azienda, è meglio cestinarlo.

- Richiesta insolita. Non fatevi ingannare. È improbabile che un principe nigeriano vi dia la sua intera fortuna in cambio di criptovalute o di una carta regalo iTunes.

- Senso di urgenza. Il mittente si aspetta che le sue vittime prendano decisioni affrettate e agiscano rapidamente. Non cadete nelle minacce basate sulla paura.

Il password manager Keeper offre strumenti e funzioni per garantire che i vostri dipendenti mantengano una buona password hygiene.

Domande frequenti

Come posso condividere le password dei miei dipendenti?

I dipendenti possono condividere le password in modo sicuro utilizzando il password manager Keeper. Leggete qui per sapere come condividere i record, le password e altre informazioni riservate della vostra cassetta digitale.

È possibile condividere le password da remoto?

Sì, Keeper semplifica la condivisione delle password in modo sicuro, indipendentemente dalla posizione geografica. Le aziende che utilizzano Keeper Business possono condividere facilmente i record tra team e colleghi. Inoltre, la funzione One-Time Share, consente ai membri del team di condividere informazioni riservate con chi non dispone di un account Keeper.

Come posso migliorare e mantenere facilmente una buona password hygiene?

Con Keeper, è possibile tenere sotto controllo la password hygiene esaminando il punteggio complessivo di sicurezza nella console di amministrazione. La console di amministrazione verifica la sicurezza delle password per identificare password duplicate, password deboli e altre aree che richiedono un miglioramento.

Inoltre, BreachWatch è una funzione che notifica all’utente eventuali credenziali compromesse nel dark web, invitandolo ad aggiornare immediatamente le informazioni.

Fonte: Keeper Security