Jamf Protect è una potente soluzione di sicurezza per endpoint e difesa dalle minacce mobili progettata per Mac, iPhone, iPad e Android.

Sicurezza degli endpoint, difesa dalle minacce e filtraggio dei contenuti

Supporto completo dal giorno del rilascio

Gli attaccanti non esitano a sfruttare sistemi operativi non aggiornati. Jamf utilizza l’Apple Endpoint Security API e altri framework nativi, garantendo aggiornamenti sicuri sin dal primo giorno.

Funzionalità progettate per la sicurezza Apple

Jamf Protect si basa sulla solida sicurezza integrata nei dispositivi Apple. Grazie a una telemetria avanzata, threat hunting, prevenzione delle minacce, controlli di conformità e strumenti di remediation, è la soluzione leader per la sicurezza dei dispositivi Apple in ambito aziendale.

Sicurezza premiata per endpoint e dispositivi mobili

Jamf Protect è riconosciuto nel settore come una delle soluzioni di sicurezza per endpoint più affidabili e ha vinto per due anni consecutivi il premio “Mobile Security Solution of the Year.”

Conformità e protezione degli endpoint

I benchmark di conformità integrati semplificano il mantenimento della sicurezza e della conformità:

- Jamf Compliance Editor semplifica la conformità macOS con strumenti di personalizzazione, generazione di documentazione e integrazione con Jamf Pro.

- Controlli avanzati delle minacce impediscono attività rischiose, inclusa la gestione dei dispositivi di archiviazione rimovibili e il controllo delle applicazioni.

- Segnalazione dei rischi di conformità, che avvisa gli amministratori quando un dispositivo non è conforme, per un rapido intervento.

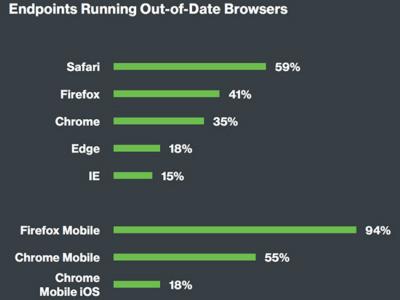

Gestisci gli endpoint vulnerabili e proteggiti dalle minacce:

- Report dettagliati indicano quali dispositivi eseguono software vulnerabili, permettendo aggiornamenti tempestivi.

- Antivirus di nuova generazione blocca malware noti e inediti sui Mac.

- Quarantena automatica dei file dannosi per proteggere dati aziendali e personali.

Scoprite le regole di base della protezione degli endpoint Mac.

Mobile Threat Defense (MTD)

Mantieni i dispositivi sicuri e blocca l’accesso:

- Controllo delle applicazioni, per bloccare software rischiosi o non conformi alle normative.

- Rilevamento del jailbreak, che identifica i dispositivi compromessi e applica politiche di accesso ZTNA per impedire loro di accedere a risorse aziendali sensibili.

Monitoraggio del rischio delle app, che identifica e previene l’uso di applicazioni con permessi pericolosi, codice malevolo, comportamenti sospetti o profili sviluppatore rischiosi.

Protezione web

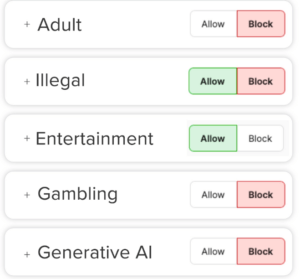

Gestisci l’accesso ai contenuti e il consumo dei dati.

Filtra i contenuti web e applica le Acceptable Use Policies (AUPs) con controlli a livello di dispositivo, limitando l’accesso a contenuti rischiosi o illegali. Inoltre, riduci i costi di utilizzo dei dati bloccando l’accesso a determinati contenuti tramite rete del cellulare.

Protezione contro minacce note e nuove, grazie alla ricerca di Jamf Threat Labs e all’intelligenza artificiale Mi:RIAM, che protegge da:

- Phishing

- Ransomware

- Cryptojacking

- Malware

- Traffico Command and Control (C2)

Protezione dei dati aziendali anche su Wi-Fi pubblici

Previeni gli attacchi man-in-the-middle e proteggi le informazioni aziendali e personali ovunque i dipendenti lavorino.

Rilevamento e risposta alle minacce

Il team di esperti Jamf Threat Labs supporta le avanzate capacità di rilevamento e risposta alle minacce di Jamf Protect, fornendo una protezione continua contro le minacce emergenti. La loro ricerca avanzata su Mac e dispositivi mobili è alla base della costante evoluzione delle capacità di Jamf Protect, che difende la vostra azienda dalle minacce più recenti, dalla scoperta alla risoluzione.

Identifica le minacce con un’analisi avanzata del comportamento sui dispositivi:

- Monitora macOS per rilevare eventi sospetti, come exploit di vulnerabilità

- Rileva minacce e invia notifiche più rapidamente rispetto all’analisi basata su cloud

- Previene l’esecuzione del malware e mette in quarantena il software dannoso

- Offre una visibilità avanzata sulla sicurezza e sulla telemetria

Migliora il monitoraggio e la remediation

Affronta le minacce più critiche con Jamf Pro e ottimizza i flussi di lavoro di sicurezza della tua azienda con software SOAR integrato.

Scopri di più su Jamf Threat Labs.

Fonte: Jamf