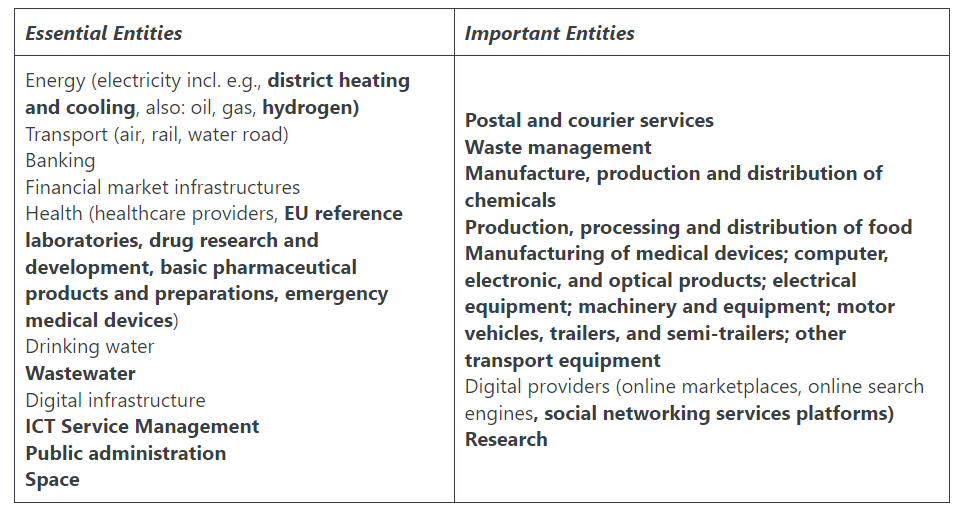

La direttiva NIS2 è una normativa europea di cruciale importanza, concepita per rafforzare la sicurezza informatica in settori essenziali come l’energia, i trasporti, le banche e le infrastrutture digitali. In vigore dal 17 ottobre 2024, NIS2 introduce misure di sicurezza rigorose e un monitoraggio costante per proteggere contro le minacce informatiche. La conformità è obbligatoria e prevede sanzioni severe in caso di mancato rispetto, richiedendo capacità avanzate di gestione del rischio e risposta agli incidenti.

Lansweeper offre una visibilità completa e un controllo totale sull’intera infrastruttura IT, consentendo la rilevazione dettagliata delle risorse, la gestione delle vulnerabilità e la generazione di report di conformità. Questi elementi sono essenziali per il rispetto della direttiva NIS2.

Caratteristiche principali di Lansweeper:

- Scansione automatica della conformità: Fornisce una panoramica completa di tutti i dispositivi hardware, software e di rete.

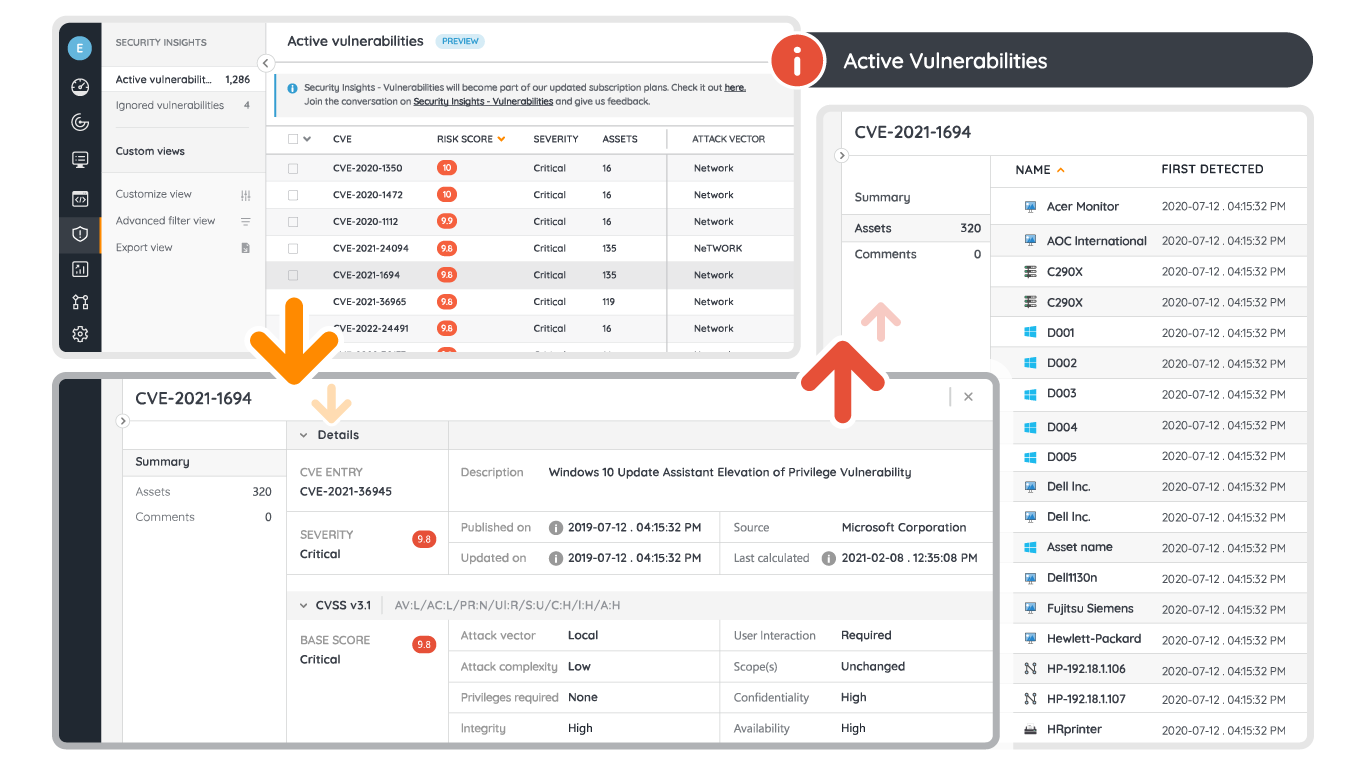

- Gestione delle vulnerabilità: Identifica e risolve le lacune di sicurezza e il software obsoleto.

- Reporting di conformità: Crea report dettagliati per facilitare gli audit e dimostrare la conformità.

Scansione automatica della conformità: La base per prepararsi alla NIS2

La discovery e i risk insights di Lansweeper consentono alle aziende di condurre un’analisi approfondita dei rischi, identificando configurazioni errate come antivirus mancanti, assenza di crittografia, amministratori locali non autorizzati, certificati scaduti e software/driver obsoleti. Questo inventario dettagliato delle risorse IT è fondamentale per sviluppare politiche complete sull’analisi dei rischi e sulla sicurezza dei sistemi informativi, come previsto dall’articolo 21(a) della NIS2.

A supporto dei requisiti di business continuity dell’articolo 21(c) della NIS2, Lansweeper fornisce un inventario aggiornato dei backup agent e delle loro versioni, garantendo che i servizi di backup e disaster recovery siano sempre operativi. Inoltre, Lansweeper monitora gli strumenti di crittografia dei dati, come BitLocker, e i certificati, assicurando che siano implementati e mantenuti correttamente, aiutando le aziende a rispettare le politiche di crittografia richieste dall’articolo 21(h) della NIS2.

Gestione delle vulnerabilità: Per essere sempre un passo avanti alle minacce

I Risk Insights di Lansweeper permettono una gestione proattiva delle vulnerabilità, mantenendo sicuri i sistemi durante tutto il loro ciclo di vita. Le valutazioni periodiche e le azioni correttive tempestive affrontano i requisiti di sicurezza previsti per l’acquisizione, lo sviluppo e la manutenzione dei sistemi, come stabilito nell’articolo 21(e) della NIS2.

In caso di incidente, Lansweeper aiuta a identificare altre macchine potenzialmente vulnerabili. Grazie ai diagrammi di rete di Lansweeper, è possibile visualizzare i dispositivi collegati che potrebbero essere a rischio nello stesso segmento di rete, supportando così le procedure di gestione degli incidenti previste dall’articolo 21(b) della NIS2. Inoltre, l’integrazione di Lansweeper con strumenti ITSM e SIEM/SOAR consente una sicurezza completa lungo la catena di fornitura, facilitando la creazione di flussi di lavoro e strategie di mitigazione per garantire la conformità dei fornitori alle politiche di sicurezza, come richiesto dall’articolo 21(d) della NIS2.

Report di conformità: Dimostrare la propria politica di sicurezza

Gli avanzati strumenti di reporting di Lansweeper permettono alle aziende di valutare e documentare l’efficacia delle misure di cybersecurity adottate. Questi report supportano il miglioramento continuo e la verifica della conformità normativa, soddisfacendo i requisiti di valutazione dell’articolo 21(f) della NIS2.

Lansweeper può essere utilizzato per monitorare l’uso della crittografia dei dati, l’installazione di antivirus e gli aggiornamenti del software, per garantire l’aderenza alle pratiche di igiene informatica previste dalla NIS2. È facilmente integrabile con piattaforme di formazione per offrire una preparazione continua al personale sulla cybersecurity promuovendo così le pratiche di cybersecurity richieste dall’articolo 21(g) della NIS2. Inoltre, per il controllo degli accessi, Lansweeper rileva e gestisce dispositivi, utenti AD e gruppi garantendo un’adeguata gestione degli accessi, in linea con le politiche dell’articolo 21(i) della NIS2.

Vantaggi di Lansweeper per la conformità NIS2

Migliora la sicurezza informatica

Lansweeper funge da prima linea di difesa, monitorando costantemente l’ambiente IT per identificare e segnalare tempestivamente potenziali minacce alla sicurezza, proteggendo proattivamente i dati sensibili. Grazie a Lansweeper, tutti i sistemi restano aggiornati e sicuri, rafforzando la fiducia dei clienti nel vostro impegno per la sicurezza e trasformando la conformità alla cybersecurity in un vantaggio competitivo.

Semplifica la conformità normativa

Gestire la complessità delle normative NIS2 diventa semplice con la suite completa di strumenti di Lansweeper. La reportistica dettagliata e i processi automatizzati garantiscono la conformità agli standard più recenti, evitando le onerose multe per non conformità, che possono raggiungere i 10 milioni di euro o il 2% del fatturato annuo globale. Lansweeper assicura che la vostra azienda rimanga conforme, proteggendo i profitti da sanzioni indesiderate.

Ottimizza l’efficienza operativa

Lansweeper automatizza la gestione degli asset IT, dalla discovery alla generazione di report, riducendo notevolmente il carico di lavoro dei team IT e minimizzando gli errori umani. I processi automatizzati permettono di risparmiare tempo prezioso, migliorando la precisione e aumentando la produttività del personale, che potrà così concentrarsi su iniziative più strategiche invece di preoccuparsi delle complessità della conformità NIS2.

Casi d’uso

Garantire la conformità nel settore pubblico

Gli enti pubblici devono rispettare rigorosi requisiti normativi per proteggere i dati sensibili e mantenere l’integrità operativa. Lansweeper garantisce che tutti i sistemi siano sempre aggiornati e configurati correttamente. Automatizzando la reportistica, facilita la dimostrazione degli sforzi di conformità, semplificando audit e revisioni normative.

Guida completa alla conformità NIS2 per il settore pubblico.

Gestione di ambienti IT complessi nel settore manifatturiero

I contesti produttivi spesso combinano sistemi legacy e tecnologie moderne, creando un ambiente IT complesso e difficile da proteggere. Lansweeper gestisce questa complessità offrendo una visione unificata di tutti gli asset IT, OT e IoT. La sua capacità di individuare firmware obsoleti e sistemi vulnerabili assicura l’implementazione di misure di sicurezza lungo l’intera linea di produzione, riducendo così il rischio di interruzioni operative.

Guida completa alla conformità NIS2 per il settore manifatturiero.

Protezione delle reti degli istituti finanziari

Gli istituti finanziari sono bersagli primari di attacchi informatici e devono rispettare una serie di normative per proteggere i dati finanziari sensibili. Lansweeper rafforza la cybersecurity di queste istituzioni, offrendo visibilità continua su tutti gli asset IT. Le sue potenti funzioni di reportistica agevolano la documentazione degli sforzi di conformità, semplificando la dimostrazione dell’adesione a normative critiche come GDPR, PSD2 e NIS2.

Guida completa alla conformità NIS2 per i servizi finanziari.

Integrazione perfetta con il vostro stack tecnologico

Lansweeper si integra perfettamente con l’infrastruttura IT esistente e con numerosi software di conformità e strumenti di sicurezza, migliorando la cybersecurity complessiva dell’azienda. Questo consente di sfruttare i dati completi e accurati di Lansweeper in combinazione con ITSM, SIEM/SOAR e altri strumenti, ottimizzando l’efficienza e semplificando la conformità.

Storie di successo dei clienti

Lansweeper supporta le aziende di tutti i settori nel conformarsi a una vasta gamma di normative e requisiti locali, rafforzando al contempo la loro sicurezza informatica.

- Scoprite come Fagus-GreCon ha ottimizzato la sicurezza e l’efficienza IT integrando Lansweeper con TOPdesk. Leggete l’articolo completo.

- Scoprite come l’Università di York ha risparmiato circa 300.000 sterline all’anno sulle spese IT utilizzando Lansweeper. Leggete l’articolo completo.

- Scoprite come Bekaert ha migliorato la sicurezza informatica e ridotto i costi mantenendo dati accurati sugli asset con Lansweeper. Leggete l’articolo completo.

Fonte: Lansweeper