Con l’entrata in vigore della direttiva NIS2 le aziende del settore pubblico si trovano in una fase critica. Con oltre 160.000 enti del settore pubblico in tutta Europa ora sotto il suo controllo, le implicazioni della mancata conformità sono significative, non solo in termini di potenziali violazioni della sicurezza, ma anche per quanto riguarda le sanzioni finanziarie che potrebbero derivarne.

Questo regolamento di ampia portata impone misure di sicurezza più severe e obblighi di reporting, presentando sia sfide che opportunità per le aziende del settore pubblico per rafforzare la loro resilienza informatica.

In questo post esploreremo le specificità della direttiva NIS2 e il suo impatto sulle organizzazioni del settore pubblico, compresi i passi necessari per garantire la conformità e le strategie per mitigare i rischi.

Cos’è la direttiva NIS2?

La direttiva NIS2 rappresenta un significativo passo avanti nel rafforzamento della sicurezza informatica nell’UE. Evoluzione della direttiva originaria sulle reti e i sistemi informativi (NIS), la NIS2 mira ad affrontare la crescente diffusione, il livello di sofisticazione e l’impatto delle minacce informatiche. I suoi obiettivi principali sono aumentare il livello generale di sicurezza informatica in tutti gli Stati membri e migliorare la cooperazione tra le autorità nazionali.

Ampliando l’ambito di applicazione a un maggior numero di settori e tipi di entità, comprese tutte le medie e grandi imprese in settori selezionati, la direttiva NIS2 spinge per una strategia di sicurezza informatica più solida e uniforme in tutta l’UE.

Per le aziende del settore pubblico, la direttiva richiede un adeguamento sostanziale della strategia e delle procedure. Questi enti devono assicurarsi non solo di proteggere i dati sensibili del governo, ma anche di salvaguardare le informazioni personali dei cittadini da potenziali attacchi informatici. La mancata osservanza della direttiva può comportare ingenti sanzioni.

A chi si applica la direttiva NIS2 nel settore pubblico?

Con la direttiva NIS2, gli obblighi vengono estesi a un più ampio spettro di enti pubblici:

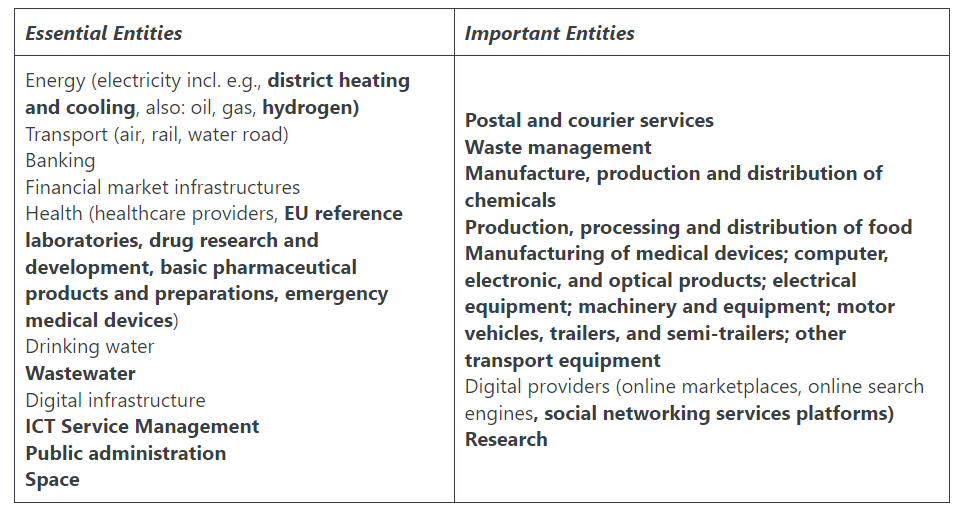

- Enti essenziali: Organizzazioni vitali per il mantenimento di attività sociali o economiche critiche. La direttiva aggiornata amplia la definizione per coprire altri settori come l’energia, i trasporti, le banche, le infrastrutture dei mercati finanziari, la sanità, l’acqua potabile, le acque reflue, le infrastrutture digitali, la pubblica amministrazione e lo spazio.

- Enti importanti: Entità appartenenti a settori come i servizi postali e corrieri, la gestione dei rifiuti, la fabbricazione, la produzione e la distribuzione di prodotti chimici e la produzione, la lavorazione e la distribuzione di prodotti alimentari.

- Amministrazioni pubbliche: Uno dei principali aggiornamenti della direttiva NIS2 è l’inclusione specifica di tutti gli enti di medie e grandi dimensioni nel settore della pubblica amministrazione, indipendentemente dalla loro funzione specifica. Ciò garantisce la copertura di un’ampia gamma di servizi pubblici, che riflettono la natura critica delle loro operazioni e la necessità di proteggerle dalle minacce informatiche.

Le aziende del settore pubblico classificate in queste categorie sono tenute ad adottare diverse misure rigorose di cybersecurity, che includono pratiche di gestione del rischio, procedure di segnalazione degli incidenti e strategie di resilienza dei sistemi. Sono inoltre soggette a misure di vigilanza più severe, a requisiti di applicazione più rigorosi e a sanzioni più elevate in caso di non conformità rispetto alla direttiva originale.

Le sfide della cybersecurity nel settore della pubblica amministrazione

Le aziende del settore pubblico si imbattono spesso in una serie di minacce alla cybersecurity a causa della natura critica e sensibile delle loro operazioni. Particolarmente diffusi sono gli attacchi ransomware, in cui il malware cripta i dati di un’azienda fino ad ottenere il pagamento di un riscatto, come nel caso dell’attacco del 2021 alla Colonial Pipeline negli Stati Uniti. Sono frequenti anche gli attacchi di phishing, che prevedono l’invio di e-mail o messaggi fraudolenti volti a rubare dati sensibili o a distribuire malware. I dipendenti pubblici sono spesso presi di mira per accedere a comunicazioni sicure e dati personali.

Un’altra minaccia significativa è rappresentata dagli attacchi DDoS (Distributed Denial of Service), che sovraccaricano di traffico sistemi, server o reti per renderli inutilizzabili. Questi attacchi sono particolarmente dannosi se rivolti a siti web e servizi online governativi. Anche le violazioni dei dati rappresentano un grave rischio, come l’attacco informatico del 2020 all’U.S. Department of Health and Human Services, che mirava ad accedere a dati sensibili relativi alla risposta alla pandemia COVID-19.

Un rapporto della Cybersecurity and Infrastructure Security Agency (CISA) del 2023 ha evidenziato che circa il 30% delle organizzazioni del settore pubblico negli Stati Uniti ha subito almeno un attacco ransomware. Questa statistica sottolinea la continua vulnerabilità degli enti pubblici alle minacce informatiche e la necessità cruciale di rafforzare le misure di sicurezza informatica.

Ecco alcune best practice per migliorare la sicurezza e proteggere le risorse fondamentali:

- Regular Risk Assessments: Valutazioni regolari e approfondite dei rischi aiutano a identificare le vulnerabilità e a valutare le minacce associate, consentendo alle aziende di dare priorità alle misure di sicurezza in modo efficace.

- Data Encryption: La crittografia dei dati aumenta notevolmente la sicurezza, rendendo molto più difficile l’accesso non autorizzato alle informazioni sensibili.

- Multi-Factor Authentication (MFA): L’implementazione dell’MFA riduce il rischio di accesso non autorizzato richiedendo agli utenti più forme di verifica.

- Aggiornamenti software periodici e Patch Management: Mantenere aggiornati i software e i sistemi è essenziale per proteggersi dalle vulnerabilità note e prevenire lo sfruttamento da parte degli aggressori.

- Programmi di formazione e sensibilizzazione dei dipendenti: La formazione continua dei dipendenti sulle minacce informatiche e sulle loro responsabilità in materia di protezione dei dati è fondamentale per mantenere la sicurezza dell’organizzazione.

- Segmentazione della rete: La segmentazione delle risorse di rete in zone più piccole e sicure limita la diffusione delle violazioni e aumenta il controllo sull’accesso alle aree sensibili.

- Backup regolari: Eseguire regolarmente il backup dei dati critici garantisce la possibilità di ripristinarli dopo attacchi informatici o eventi dannosi; questi backup devono essere archiviati in modo sicuro in più luoghi.

Oltre a queste best practice, la segnalazione degli incidenti e la pianificazione della risposta sono fondamentali per garantire che eventuali violazioni della sicurezza o incidenti siano rapidamente identificati, comunicati e affrontati, riducendo al minimo l’impatto sulle attività e sui dati sensibili.

Un’efficace segnalazione degli incidenti implica un modo strutturato per i dipendenti e i sistemi di avvisare i responsabili delle decisioni in merito a potenziali minacce alla sicurezza e facilitare un’azione immediata. Un solido piano di risposta agli incidenti delinea i protocolli e le azioni specifiche da intraprendere in caso di attacco. Insieme, questi processi aiutano a mitigare e riprendersi da un incidente.

Salvaguardia delle infrastrutture critiche

Le aziende del settore pubblico svolgono un ruolo cruciale nel mantenimento delle attività della comunità, rendendo indispensabile la protezione delle loro infrastrutture critiche. Ma da dove si comincia?

- Iniziate creando un inventario dettagliato di tutte le risorse digitali e fisiche. Questo dovrebbe includere tutto, dall’hardware di rete ai server, dalle applicazioni software agli archivi di dati.

- Quindi, identificate quali asset sono critici per le funzioni essenziali dell’azienda. I fattori da considerare sono il ruolo dell’asset nell’erogazione del servizio, l’impatto di un suo guasto e la sua interconnessione con altri sistemi.

- Classificate questi asset in base alla loro importanza per i servizi essenziali dell’azienda. Questo aiuta a concentrare gli sforzi e le risorse sulla protezione dei componenti più critici.

Una volta creato un inventario dettagliato, è il momento di valutare i rischi e le vulnerabilità della cybersecurity.

- Eseguite regolari scansioni delle vulnerabilità per identificare i punti deboli dell’infrastruttura, compresi penetration test e audit dei sistemi.

- Tenetevi aggiornati sulle ultime minacce alla sicurezza informatica che colpiscono le aziende e le infrastrutture del settore pubblico.

- Combinate le informazioni ricavate dalle scansioni delle vulnerabilità e dall’analisi delle minacce per valutare il rischio e l’impatto potenziale delle diverse minacce alla sicurezza informatica dell’azienda.

La fase finale del processo consiste nell’implementare misure preventive. L’approccio migliore è quello della sicurezza a strati, che comprende difese perimetrali, segmentazione della rete interna, controlli degli accessi e crittografia dei dati. In questo modo, se un livello viene compromesso, altri livelli di sicurezza proteggono le risorse critiche. Assicuratevi di mantenere tutti i sistemi aggiornati con le ultime patch di sicurezza e gli ultimi aggiornamenti software, utilizzando strumenti automatizzati per gestire e garantire la conformità di tutti i dispositivi.

Infine, gli strumenti di monitoraggio continuo possono essere efficaci per rilevare attività insolite che potrebbero indicare una violazione della sicurezza. Ricordate: Il rilevamento precoce è fondamentale per ridurre al minimo l’impatto degli attacchi informatici.

Come Lansweeper può aiutare con la conformità alla direttiva NIS2 del settore pubblico

Lansweeper offre una soluzione solida per le aziende del settore pubblico che desiderano conformarsi alla direttiva NIS2. Le sue funzionalità complete di rilevamento e inventario delle risorse garantiscono l’identificazione e la catalogazione di tutte le risorse di rete, un passo fondamentale per la conformità. Questa visibilità favorisce il rilevamento delle vulnerabilità integrandosi con i database per individuare i punti deboli della sicurezza, in linea con i requisiti di gestione del rischio della direttiva NIS2.

Le funzioni avanzate di reporting di Lansweeper facilitano inoltre la stesura di rapporti di conformità, fornendo prove delle misure di sicurezza e delle pratiche di gestione degli asset. La piattaforma supporta anche la gestione delle configurazioni e delle modifiche, mantenendo una traccia delle modifiche che potrebbero avere un impatto sulla sicurezza del sistema. Maggiori informazioni su Lansweeper per la sicurezza informatica.

Risorse per la conformità NIS2

Il raggiungimento della conformità alla direttiva NIS2 richiede un approccio globale, utilizzando diverse risorse e strumenti a disposizione delle aziende. Ecco alcune risorse utili :

- Commissione UE ed ENISA: per i documenti fondamentali e le linee guida si può iniziare dalla pagina ufficiale della Commissione UE sulla direttiva NIS2. L’ENISA offre anche linee guida dettagliate e best practice sulle misure di cybersecurity rilevanti per la NIS2.

- EU Commission NIS2 Directive Page

- ENISA

- Autorità nazionali per la sicurezza informatica: Verificare con l’ente normativo locale le linee guida e il supporto specifico per ogni Paese, che possono essere reperiti sui siti web nazionali sulla sicurezza informatica.

- Formazione e certificazione: Cercate programmi di formazione di fornitori affidabili che si concentrino sulla conformità alla direttiva NIS2 e prendete in considerazione la possibilità di partecipare a workshop e seminari per una formazione continua. I programmi di certificazione della sicurezza informatica sono spesso disponibili presso organizzazioni di formazione professionale come ISC2 o CompTIA.

- Soluzioni tecniche: Sfruttate le soluzioni di inventario delle risorse IT come Lansweeper insieme ai sistemi SIEM per semplificare i processi di conformità e migliorare il monitoraggio della sicurezza in tempo reale.

Scoprite come Lansweeper sta aiutando le organizzazioni del settore pubblico a soddisfare i requisiti di sicurezza e conformità come NIS2.

Fonte: Lansweeper