La gestione degli accessi privilegiati (PAM) è una componente della più ampia gestione delle identità e degli accessi (IAM), focalizzata sul controllo degli accessi da parte degli utenti che operano su sistemi e dati altamente sensibili, come il personale IT, gli specialisti della sicurezza informatica e i team DevOps. Tra le sue funzioni principali, PAM applica il principio del privilegio minimo, assicurando che ciascun utente disponga solo delle autorizzazioni strettamente necessarie per svolgere le proprie mansioni.

Con l’aumento di frequenza, intensità e impatto finanziario degli attacchi informatici, sempre più organizzazioni stanno aggiungendo soluzioni PAM ai loro stack tecnologici di sicurezza. Tuttavia, valutare e selezionare quello giusto può essere difficile con così tanti prodotti PAM concorrenti disponibili.

Esaminiamo le sei principali funzionalità di gestione degli accessi privilegiati di cui hai davvero bisogno per proteggere la tua azienda.

1. Sicurezza basata sul cloud, zero-trust e zero-knowledge

Sebbene gli ambienti di dati delle aziende di oggi siano fortemente o addirittura interamente basati sul cloud, molti prodotti PAM “moderni” sono stati originariamente sviluppati per le infrastrutture on-premise, con funzionalità cloud aggiunte in un secondo momento. I prodotti PAM che non sono stati sviluppati nel cloud non sfruttano appieno le funzionalità del cloud, come la capacità di scalare automaticamente le risorse cloud in base alle necessità (scaling automatico), la sicurezza zero-trust e la crittografia zero-knowledge.

I prodotti che non sono zero-knowledge sono intrinsecamente meno sicuri perché il fornitore di servizi può accedere ai dati sensibili degli utenti. I provider non-zero-knowledge memorizzano i dati in un formato leggibile o hanno la possibilità di decifrare i dati degli utenti. Se i loro sistemi vengono violati, gli aggressori possono potenzialmente accedere a questi dati sensibili. Al contrario, i provider zero-knowledge non possono leggere i dati degli utenti, anche in caso di violazione, perché i dati sono crittografati e solo l’utente ne detiene le chiavi.

Oltre a prevenire le violazioni dei dati sensibili degli utenti da parte di attori delle minacce esterni o addetti ai lavori, la crittografia zero-knowledge mantiene i dati sensibili fuori dalle mani delle autorità governative. I dati archiviati dal provider sono soggetti alle leggi locali e potrebbero essere accessibili o monitorati senza il consenso dell’utente, e i governi o gli enti normativi possono richiedere l’accesso ai dati degli utenti. Un’azienda che non utilizza la crittografia zero-knowledge potrebbe essere legalmente obbligata a fornire i dati degli utenti in risposta a tale richiesta. Se un’organizzazione utilizza la crittografia zero-knowledge, non è in grado di soddisfare tali richieste perché semplicemente non può decifrare i dati degli utenti.

Infine, la tecnologia zero-knowledge crea fiducia tra i provider di servizi e i loro clienti. Le organizzazioni devono fidarsi del loro fornitore di servizi per gestire e proteggere i loro dati in modo responsabile.

In un ambiente zero-knowledge, questa fiducia è più facile da concedere perché il fornitore di servizi non può accedere alle informazioni sensibili degli utenti, in qualsiasi caso.

KeeperPAM®: sicurezza zero-knowledge costruita nel cloud, per il cloud

A differenza di molti concorrenti, KeeperPAM non è un prodotto on-premise con funzionalità cloud che verranno aggiunte in un secondo momento. KeeperPAM è stato costruito nel cloud, per il cloud, utilizzando l’architettura di sicurezza zero-knowledge di Keeper. Questo significa che nessuno, tranne l’utente finale, può visualizzare le password, i file o altri dati archiviati nella sua Keeper Vault, nemmeno l’amministratore locale o i dipendenti di Keeper. L’infrastruttura di Keeper intermedia le connessioni e crea connessioni end-to-end crittografate e peer-to-peer dal browser dell’utente all’infrastruttura di destinazione.

2. Controllo granulare degli accessi e applicazione delle politiche

Il controllo granulare degli accessi aiuta le organizzazioni a creare un ambiente sicuro, efficiente e conforme limitando l’accesso esattamente a ciò di cui gli utenti o i sistemi hanno bisogno. Di solito è abbinato al Controllo degli accessi basato sui ruoli (RBAC) e accesso con privilegi minimi (noto anche come just enough privilege, o JEP), in cui le autorizzazioni di accesso ai sistemi e ai dati sono basate sulla funzione lavorativa di un dipendente, con l’obiettivo finale di garantire che gli utenti possano accedere solo alle risorse di cui hanno bisogno per svolgere il loro lavoro, e niente di più. Poiché il controllo granulare degli accessi, l’RBAC e il privilegio minimo/JEP sono delle pietre miliari dei moderni ambienti di sicurezza zero-trust, è fondamentale che la tua soluzione PAM li supporti.

L’accesso Just-in-Time (JIT) è un’altra funzionalità importante per garantire un accesso con privilegi sicuro. Il JIT concede agli utenti o ai sistemi l’accesso temporaneo e a tempo limitato alle risorse solo quando ne hanno bisogno per eseguire attività specifiche. Questo significa che l’accesso è:

- Eseguito con provisioning on-demand: attivato quando richiesto o innescato da un evento specifico.

- A tempo: revocato automaticamente dopo un periodo predefinito o una volta completata l’attività.

- Sensibile al contesto: potrebbe incorporare condizioni come il ruolo dell’utente, la posizione, il dispositivo o la postura di sicurezza.

Come KeeperPAM semplifica il controllo granulare degli accessi e l’applicazione delle politiche

KeeperPAM può fornire l’accesso JIT a qualsiasi infrastruttura o sistema di destinazione senza esporre le credenziali. Una volta scaduto l’accesso, le credenziali possono essere automaticamente ruotate. Implementando i principi JIT e del privilegio minimo/JEP, KeeperPAM riduce i privilegi permanenti, mitigando le vulnerabilità nella sicurezza e riducendo il rischio di autorizzazioni eccessive.

3. Gestione, monitoraggio e registrazione delle sessioni

Nel contesto della gestione degli accessi privilegiati, la gestione delle sessioni, il monitoraggio e la registrazione sono funzionalità fondamentali che forniscono supervisione, controllo e responsabilità sulle attività degli utenti con privilegi. Queste funzionalità garantiscono che le azioni eseguite dagli account con privilegi siano attentamente tracciate, registrate e riesaminate per mitigare i rischi associati al loro accesso elevato.

La gestione delle sessioni implica il controllo delle sessioni degli utenti con privilegi, tra cui l’avvio, il monitoraggio e l’interruzione all’accesso ai sistemi sensibili. Assicurati che la tua soluzione PAM abbia le seguenti funzionalità:

- Avvio della sessione: facilitare connessioni sicure e tempestive ai sistemi di destinazione.

- Controllo degli accessi: applicazione di politiche come limiti di tempo o utilizzo specifico dei dispositivi durante le sessioni.

- Chiusura della sessione: terminare automaticamente le sessioni in base a inattività o violazioni delle politiche.

- Monitoraggio delle sessioni: tracciamento in tempo reale delle attività degli utenti durante le sessioni con privilegi che consente al personale IT e di sicurezza di visualizzare quali azioni vengono eseguite, spesso attraverso dashboard dal vivo o meccanismi di condivisione dello schermo.

- Registrazione delle sessioni: acquisizione e archiviazione di log dettagliati e, spesso, riproduzione simile a un video delle sessioni con privilegi. Le registrazioni in genere includono i tasti premuti, i comandi eseguiti, le schermate visualizzate e altro ancora.

La gestione, il monitoraggio e la registrazione delle sessioni aiutano a prevenire le attività dannose consentendo ai team di sicurezza di intervenire se vengono rilevate azioni sospette o non autorizzate durante una sessione con privilegi. Riducono le minacce interne scoraggiando l’uso improprio dei privilegi e fornendo prove per le indagini forensi in caso di incidenti. Anche la gestione delle sessioni, in particolare la registrazione, è fondamentale per la conformità. Molti standard di settore e quadri normativi (ad es. HIPAA, PCI DSS e GDPR) richiedono il monitoraggio, la documentazione e la segnalazione delle attività degli utenti con privilegi per proteggere i dati sensibili.

Assicurati di selezionare una soluzione PAM che supporti il tunneling e Bring Your Own Tools (BYOT). Il tunneling si riferisce alla capacità di indirizzare e gestire in modo sicuro le comunicazioni o le interazioni con i sistemi remoti attraverso un intermediario o un proxy senza richiedere l’accesso diretto al sistema di destinazione. Questo è particolarmente importante nelle soluzioni PAM perché consente una comunicazione sicura e crittografata tra il dispositivo dell’utente e il sistema di destinazione; inoltra tutte le comunicazioni attraverso un gateway o un proxy PAM, che applica l’RBAC e consente la gestione delle sessioni; inoltre, supporta più protocolli (ad es. SSH, RDP, HTTPS) per consentire agli utenti di gestire ambienti diversi in modo sicuro.

BYOT è una funzionalità delle soluzioni PAM complete che consente agli utenti di utilizzare in modo sicuro i loro strumenti e applicazioni preferiti per interagire con i sistemi piuttosto che fare affidamento esclusivamente sugli strumenti forniti dalla piattaforma PAM. Ad esempio, consente agli amministratori di sistema di utilizzare il loro client SSH preferito, come PuTTY o Terminal, per connettersi a un server attraverso la piattaforma PAM. Questo si adatta ai flussi di lavoro che richiedono strumenti specializzati o preferenze degli utenti mantenendo al contempo la sicurezza e la governance.

Come KeeperPAM migliora la gestione, il monitoraggio e la registrazione delle sessioni

Gli strumenti di gestione delle sessioni privilegiate (PSM) di KeeperPAM utilizzano il vaulting dei segreti, il JIT/JEP e la registrazione e la riproduzione delle sessioni remote per garantire la protezione delle credenziali e dell’infrastruttura critiche. Attraverso la registrazione delle sessioni e dei tasti digitati, l’attività degli utenti durante le connessioni e sui siti web protetti può essere registrata per scopi di revisione, conformità o sicurezza. Questo garantisce interazioni corrette e riduce le minacce interne e le frodi.

Anche le azioni degli utenti all’interno della Keeper Vault vengono registrate e il modulo di reporting e avvisi avanzati di Keeper (ARAM) consente alle organizzazioni di impostare avvisi per attività sospette, come tentativi di accesso non riusciti, modifiche alle politiche amministrative, condivisione dei record e modifiche al ciclo di vita degli utenti. ARAM può anche generare report specifici per soddisfare framework di conformità come FedRAMP, SOC 2, ISO 27001 e HIPAA.

Le organizzazioni possono integrare Keeper con il loro strumento di gestione delle informazioni di sicurezza e degli eventi (SIEM) esistente per un’analisi più sofisticata. Keeper si integra con qualsiasi SIEM che supporti il syslog push e abbia integrazioni pronte all’uso per molti, tra cui, per citarne alcuni, Splunk, Datadog, Azure e LogRhythm.

KeeperPAM offre agli sviluppatori una scelta su come accedere ai sistemi: possono utilizzare l’interfaccia visiva di Keeper Connection Manager per accedere alle risorse o creare tunnel TCP crittografati per accedere ai sistemi utilizzando i loro strumenti preferiti, come database o emulatori di terminale.

KeeperPAM offre anche l’isolamento remoto dei browser (RBI), che isola l’attività di navigazione web di un utente dal suo dispositivo locale eseguendola in un ambiente virtuale isolato, come una sandbox o una macchina virtuale, su un server remoto. Il rendering dei contenuti web avviene sul server remoto, in modo che script dannosi, malware o exploit non possano raggiungere il dispositivo dell’utente.

4. Supporto per le chiavi di accesso

Le chiavi di accesso sono un metodo di autenticazione moderno e resistente al phishing progettato per sostituire le password tradizionali. Sono un tipo di sistema di accesso senza password che utilizza la crittografia a chiave pubblica per migliorare la sicurezza e la facilità d’uso. Le chiavi di accesso vengono adottate dalle principali aziende tecnologiche, tra cui Apple, Google e Microsoft, e sono supportate dalla FIDO Alliance. Con la loro maggiore diffusione, ci si aspetta una drastica riduzione degli attacchi informatici legati alle password, una maggiore sicurezza e facilità di utilizzo delle esperienze online e una verifica dell’identità digitale standardizzando metodi sicuri e facili da usare.

Adottando le chiavi di accesso, le organizzazioni possono migliorare notevolmente la sicurezza riducendo al contempo le complessità associate alla gestione delle password tradizionale, quindi assicurati che la tua soluzione PAM le supporti.

KeeperPAM facilita l’archiviazione e l’utilizzo sicuro delle chiavi di accesso

KeeperPAM è il modo semplice e sicuro per la tua organizzazione di archiviare password, chiavi di accesso e file per ogni dipendente su tutti i dispositivi. Se abbinata all’integrazione SSO, KeeperPAM consente ai tuoi utenti di godere di un’esperienza semplice e senza password.

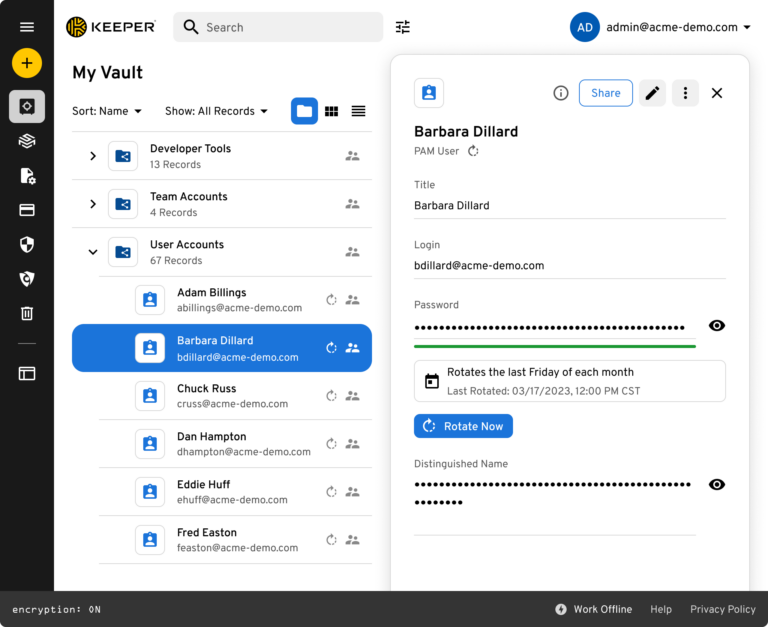

5. Vaulting e gestione delle password con rotazione automatica

La rotazione e il vaulting automatici delle password sono funzionalità delle moderne soluzioni PAM che migliorano la sicurezza e la gestione degli account con privilegi tramite l’automatizzazione della gestione delle password e la loro archiviazione sicura.

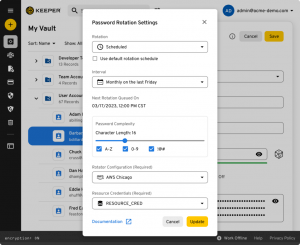

La rotazione automatica delle password cambia automaticamente le password degli account con privilegi a intervalli specificati o dopo ogni utilizzo. Il processo è governato da politiche predefinite e non richiede alcun intervento manuale. La rotazione automatica delle password riduce il rischio di accessi non autorizzati a causa di credenziali compromesse od obsolete, garantisce che nessun utente mantenga l’accesso in modo persistente agli account con privilegi e soddisfa i requisiti normativi, come PCI DSS e HIPAA, che impongono la rotazione delle password.

Il vaulting delle password si riferisce all’archiviazione sicura delle credenziali degli account con privilegi in un repository crittografato e centralizzato (la “cassaforte”). Gli utenti o i sistemi devono autenticarsi con la soluzione PAM per recuperare le password per accedere alle risorse. L’accesso alla cassaforte è limitato in base a politiche come l’RBAC e le credenziali possono essere recuperate per sessioni specifiche e sono nascoste all’utente. Questo elimina l’archiviazione dispersa delle credenziali sensibili sui sistemi o sui dispositivi personali, si integra con le politiche di controllo degli accessi per limitare chi può recuperare o utilizzare password specifiche e registra ogni accesso alla cassaforte, fornendo visibilità sull’utilizzo delle credenziali.

In generale, le migliori pratiche di sicurezza informatica sconsigliano la condivisione delle password. Idealmente, tutti gli utenti dovrebbero avere login univoci per ogni sistema e applicazione. Tuttavia, nella pratica, questo non è sempre realistico, quindi è importante assicurarsi che la tua soluzione PAM consenta agli utenti di condividere le password in modo sicuro. Oltre agli account condivisi, cerca funzionalità come la condivisione temporanea (accesso a tempo limitato), le condivisioni una tantum e le condivisioni con autodistruzione.

Come KeeperPAM protegge il vaulting delle password e automatizza la rotazione

KeeperPAM consente agli utenti di condividere in modo sicuro l’accesso agli account senza esporre le credenziali. L’accesso condiviso può essere a tempo indefinito o limitato nel tempo, incluse condivisioni una tantum e condivisioni che si autodistruggono dopo un periodo di tempo specifico. Una volta scaduto l’accesso, le credenziali possono essere automaticamente ruotate. KeeperPAM offre ai team IT e di sicurezza il controllo completo su quali utenti possono condividere credenziali e file. Assicurandosi che solo gli utenti autorizzati possano avviare la condivisione, le organizzazioni possono prevenire la perdita di dati e aderire più facilmente alle normative di conformità.

L’architettura di sicurezza zero-knowledge di KeeperPAM garantisce un vaulting delle password completamente sicuro. Keeper non può accedere a nulla di ciò che è contenuto all’interno delle casseforti degli utenti e nessun traffico viene indirizzato attraverso la rete di Keeper, garantendo la privacy totale dei dati. Nessuno, nemmeno i dipendenti Keeper, può accedere o decifrare i dati della cassaforte degli utenti.

La rotazione automatica delle password di KeeperPAM consente agli amministratori di scoprire, gestire e ruotare le credenziali per gli account di servizio o amministratore in tutti i loro ambienti aziendali. La funzione di cassaforte centralizzata e di rotazione delle password di Keeper si allinea al modello zero-trust garantendo che le credenziali non siano accessibili in modo persistente e che l’intero accesso sia verificato e monitorato.

6. Protegge l’intera organizzazione, non solo l’IT

Alcuni prodotti PAM sul mercato di oggi sono progettati esclusivamente per proteggere gli amministratori IT, il personale DevOps e altri utenti con privilegi. Tuttavia, è di fondamentale importanza proteggere tutti gli utenti all’interno della tua organizzazione, non solo quelli con accesso privilegiato. Questo significa che dovresti implementare sia una soluzione PAM che una soluzione IAM generale, quindi gestire e mantenere entrambi i prodotti. Ciò crea più lavoro per i tuoi team IT e di sicurezza ed è più difficile garantire che le politiche e i controlli interni vengano applicati in modo uniforme su tutta la tua base di utenti.

KeeperPAM è stato creato per proteggere l’intera base di utenti

Con KeeperPAM, tutto ciò che le organizzazioni devono fare è implementare Keeper Vault per tutti i propri utenti per una copertura completa. KeeperPAM fornisce un controllo degli accessi basato sui ruoli e con privilegi minimi personalizzato in base alle funzioni lavorative. Questo consente alle organizzazioni di ottimizzare l’accesso degli utenti mantenendo politiche di sicurezza robuste, riducendo le attività amministrative per i team IT e gli attriti per gli utenti finali.

KeeperPAM è facile da utilizzare per tutti nella tua organizzazione. Non richiede agli utenti di avere un accesso line-of-sight all’infrastruttura o al Keeper Gateway. Basta distribuire la cassaforte web Keeper ai tuoi utenti e tutto è completamente integrato, senza bisogno di installazione desktop o agenti.

Scegli KeeperPAM come la soluzione PAM della tua organizzazione

KeeperPAM è la prima soluzione in assoluto a portare le funzionalità PAM critiche in una cassaforte cloud che fornisce un accesso sicuro a tutta la tua base di utenti, non solo al dipartimento IT. Essendo una piattaforma completamente cloud-native, KeeperPAM consolida il vaulting, la gestione dei segreti, la gestione delle connessioni, l’accesso zero-trust e l’isolamento remoto dei browser in un’interfaccia unificata.

Fonte: Keeper Security