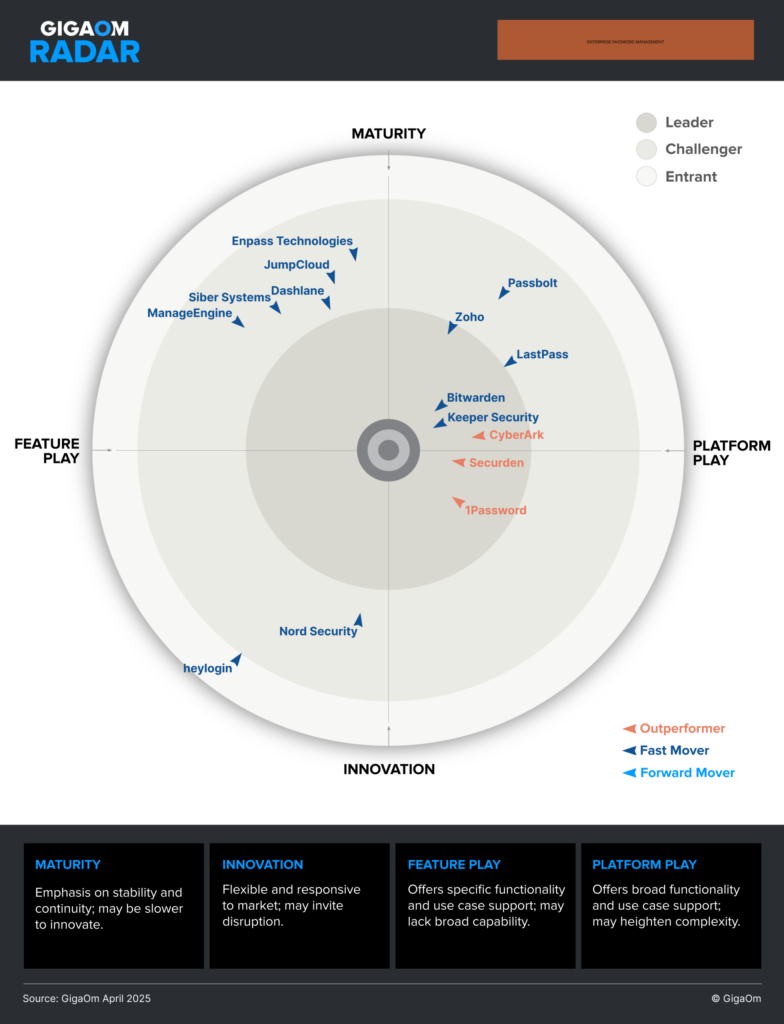

GigaOm, una nota società di analisi tecnologica, ha riconosciuto Keeper Security come leader assoluto nella gestione delle password aziendali per il quarto anno consecutivo. Il GigaOm 2025 Radar Report sulla gestione delle password aziendali segnala KeeperPAM®, la soluzione di gestione degli accessi con privilegi (PAM) di Keeper che aiuta le aziende a proteggere password, credenziali, chiavi segrete e connessioni per ridurre i rischi informatici e difendersi dalle minacce interne ed esterne. Il report mette inoltre in evidenza le capacità di protezione delle password di Keeper e il suo software intuitivo.

Panoramica del report e punti salienti

Il report GigaOm Radar analizza 15 delle principali soluzioni di gestione delle password aziendali e confronta le varie offerte in base alle funzionalità (essenziali, principali e innovative) e ai requisiti non funzionali (criteri aziendali) descritti nel report complementare “Key Criteria”. Insieme, questi report offrono una panoramica del mercato, identificano le principali soluzioni di gestione delle password aziendali e aiutano i decisori a valutare queste soluzioni per compiere scelte di investimento più informate.

Questo è il quarto anno in cui GigaOm analizza il settore della gestione delle password aziendali, ed è anche il quarto anno consecutivo in cui Keeper Security viene riconosciuta come leader assoluto. Il report si basa sulle analisi precedenti e prende in considerazione l’evoluzione del mercato nell’ultimo anno.

Cosa distingue Keeper

A differenza di strumenti frammentati o soluzioni limitate che si basano solo su una cassaforte, Keeper offre un’architettura di sicurezza zero-trust e zero-knowledge che protegge tutte le credenziali, utente e macchina, tramite un’unica piattaforma. I vantaggi principali includono:

- Architettura conforme alle normative con la migliore sicurezza della categoria: autorizzazione FedRAMP e GovRAMP, convalida FIPS 140-3, con le certificazioni SOC 2 e ISO più longeve del settore.

- Compatibilità multipiattaforma: accedi a Keeper su desktop, dispositivi mobili e browser da qualsiasi posizione su qualsiasi dispositivo.

- Controlli di accesso dettagliati e condivisione sicura dei record: incluse le funzionalità di accesso a tempo limitato, condivisione una tantum e autodistruzione dei record.

- Integrazioni di sicurezza senza interruzioni : Keeper è già compatibile con autenticazione senza password, SSO, SIEM, SDK, MFA e applicazioni CI/CD.

Dalla pubblicazione del report GigaOm dello scorso anno, Keeper ha introdotto una serie di aggiornamenti e nuove funzionalità per la sua piattaforma. Queste includono l’Isolamento del browser remoto e la Dashboard di gestione del rischio, insieme al rilascio ufficiale di KeeperPAM, la nuova generazione della piattaforma di gestione degli accessi con privilegi (PAM) di Keeper.

Inoltre, Keeper ha ampliato le funzionalità di autenticazione con passkey e senza password, oltre a introdurre miglioramenti continui dell’UI/UX per offrire un’esperienza più fluida e accessibile progettata per ridurre gli attriti e aumentare la produttività. Queste innovazioni riflettono l’impegno di Keeper per una sicurezza incentrata sull’utente, combinando l’usabilità con controlli amministrativi efficaci.

Keeper si evolve con il panorama della sicurezza informatica, integrando soluzioni e aggiungendo funzionalità in base al feedback e alle domande dei clienti. Che venga utilizzata come gestore di password aziendale autonomo o come parte della più ampia suite di sicurezza di Keeper, la piattaforma KeeperPAM si adatta per soddisfare le crescenti esigenze delle organizzazioni di ogni dimensione.

Perché la gestione delle password è importante

Il report 2025 di GigaOm lo mostra chiaramente: le password rappresentano una vulnerabilità critica nell’attuale panorama della sicurezza informatica. Con la gestione di migliaia di credenziali da parte di utenti e aziende, il rischio di compromissione a causa di password deboli o riutilizzate continua ad aumentare. Una moderna piattaforma di gestione delle password aziendali come Keeper affronta queste sfide occupandosi di:

- Applicare pratiche sicure in materia di password e visibilità all’interno dell’organizzazione.

- Proteggere le identità e le chiavi segrete delle macchine negli ambienti di sviluppo e DevOps.

- Abilitare l’autenticazione senza password per ridurre i rischi e semplificare gli accessi.

- Offrire gestione e audit centralizzati per i team di conformità e sicurezza.

Man mano che le aziende rafforzano il loro livello di sicurezza, la gestione delle password diventa un pilastro fondamentale a supporto dei framework zero-trust, della conformità normativa e della riduzione proattiva dei rischi. La gestione delle password aziendali non si limita all’archiviazione delle password; implica la protezione degli accessi su larga scala, su ogni dispositivo e in ogni luogo.

Vuoi proteggere la tua azienda oltre la gestione delle password? Scopri di più su KeeperPAM®

Rafforza il livello di sicurezza della tua organizzazione investendo in una soluzione di gestione degli accessi con privilegi che supporta una strategia zero-trust. KeeperPAM, è sia zero trust che zero knowledge, il che aiuta a prevenire accessi non autorizzati e garantisce che solo gli utenti giusti abbiano il livello di accesso appropriato. Grazie a funzionalità come la gestione dei privilegi degli endpoint, il controllo degli accessi basato sui ruoli, l’accesso Just-in-Time (JIT) e l’auditing dettagliato, il monitoraggio e la registrazione delle sessioni, KeeperPAM aiuta a proteggere i dati critici e a mantenere controlli rigorosi su tutta l’infrastruttura.

Fonte: Keeper Security