Ricordate i giorni in cui lavorare da remoto sembrava un vantaggio? O quando era qualcosa di riservato ai dipendenti che erano in viaggio, o a qualcuno che aveva il raffreddore e si sentiva abbastanza bene per lavorare, ma non abbastanza bene per venire in ufficio? Lavorare da remoto era qualcosa che pochi dipendenti facevano una o due volte a settimana per ridurre il tempo casa/ufficio o, in caso di una nuova assunzione, fino a quando non venivano presi accordi per il trasferimento.

Ora non più.

Il mondo è cambiato da quando il nuovo coronavirus è passato dagli animali agli esseri umani e la gente ha iniziato a soffrire della malattia che oggi conosciamo come COVID-19 (Malattia di COronaVIrus – 19). Al 1° febbraio 2020, ci sono stati 14.553 casi noti e 304 morti. Nell’arco di 2 mesi i casi sono aumentati a più di 1,2 milioni in tutto il mondo con oltre 65.000 decessi e la malattia continua a diffondersi con rapidità.

I governi di tutto il mondo hanno risposto ordinando alle aziende di chiudere i loro uffici. In molti Paesi, tutti i dipendenti che possono lavorare da casa sono stati invitati a farlo.

Le aziende che in passato consideravano il lavoro da remoto come una bella cosa da avere, stanno improvvisamente scoprendo che per restare a galla sono essenziali solide disposizioni di lavoro a distanza. Molti reparti IT che hanno prestato scarsa attenzione alle soluzioni di accesso remoto hanno scoperto che i loro strumenti di lavoro a distanza semplicemente non sono all’altezza del compito di supportare le organizzazioni che ora sono completamente remote.

Se, come molte altre aziende e organizzazioni, vi trovate improvvisamente di fronte alla necessità di trovare il modo di rendere la vostra soluzione da remoto più robusta, più sicura e più facile da usare, continuate a leggere.

Caratteristiche da cercare in una soluzione di lavoro da remoto

Queste sono le caratteristiche chiave di cui le aziende hanno bisogno per consentire ai dipendenti di lavorare da casa, senza problemi o frustrazioni:

- Capacità – I sistemi che sono stati progettati per supportare il 20% dei dipendenti da remoto non saranno in grado di supportare il 100% dei dipendenti che lavorano a distanza. Le soluzioni in grado di scalare con il minimo attrito sono un must.

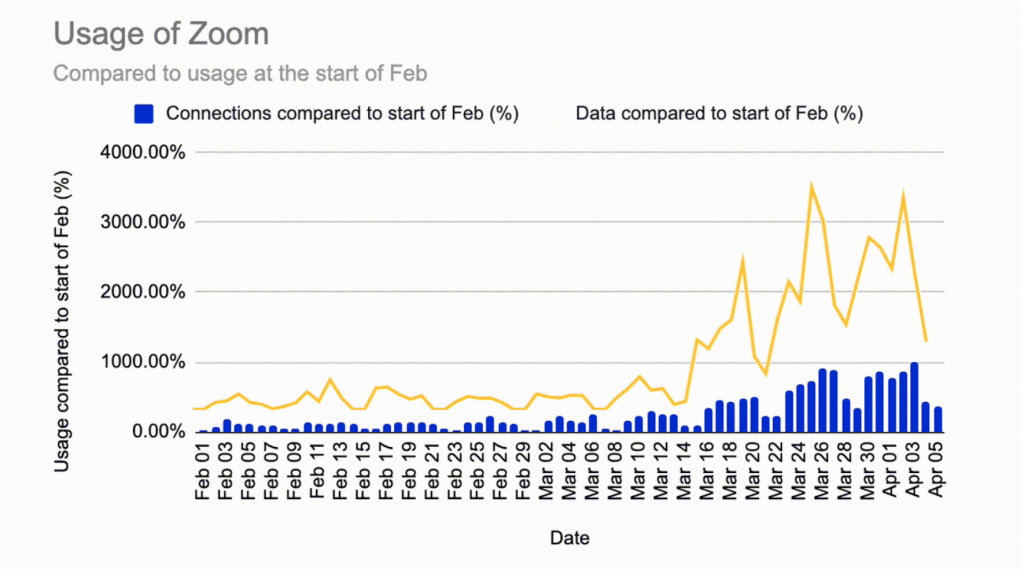

- Sicurezza – L’accesso remoto può aumentare le vulnerabilità. Più utenti remoti significa maggiori possibilità che le credenziali di qualcuno possano essere compromesse o che venga hackerata la loro connessione. Ecco perché soluzioni come Zoom, che non sono state progettate pensando alla sicurezza, hanno recentemente avuto dei problemi.

- Facilità d’uso – La curva di apprendimento per una configurazione di lavoro da remoto dovrebbe essere breve e piatta. La soluzione dovrebbe consentire ai dipendenti di lavorare il più possibile come se fossero in ufficio.

- Minimo bisogno di supporto – Fornire supporto tecnico è una sfida quando tutti lavorano da casa. La necessità di assistenza da parte dell’help desk dovrebbe essere ridotta al minimo.

Desktop remoti (Virtual Computing) – una soluzione ideale per il lavoro a distanza

Le soluzioni desktop remoto possono fornire tutte le caratteristiche necessarie per una configurazione ottimale del lavoro a distanza. Con un desktop remoto, l’utente continua a lavorare sul proprio computer dell’ufficio (o su un computer virtuale su un server). Tutti i dati rimangono sulla workstation o sul desktop e l’elaborazione viene effettuata lì. Il dispositivo o il client dell’utente visualizza semplicemente ciò che accade sul computer dell’ufficio.

Sicurezza

Rispetto al metodo tradizionale di fornire l’accesso remoto – accedere alla rete aziendale con una VPN e far eseguire il computer sul dispositivo remoto – il virtual computing presenta diversi importanti vantaggi in termini di sicurezza:

- Poiché sul dispositivo remoto non vengono salvati dati, non vi è alcun rischio per le informazioni sensibili in caso di furto o smarrimento del laptop di un dipendente o di un altro dispositivo.

- L’aggiornamento del software e altre importanti procedure dei dati vengono effettuate in ufficio.

- L’IT non deve preoccuparsi di gestire il software su dispositivi diversi. Infatti, con una soluzione “clientless”, come Ericom Connect, non c’è bisogno di software o plugin sui dispositivi degli utenti – qualsiasi browser compatibile con HTML5 funziona come client.

I desktop remoti beneficiano anche di sofisticate funzionalità di sicurezza, come il Remote Browser Isolation per la protezione degli endpoint da malware su siti web infetti.

Facilità d’uso e supporto

Con un desktop remoto, l’utente non deve imparare alcun nuovo software – tutto funziona esattamente come in ufficio, perché è in esecuzione sul computer dall’ufficio. Con una sola password necessaria per accedere al sistema da remoto, c’è meno esposizione da password deboli o riutilizzate. Con una soluzione clientless, non è necessario installare o supportare alcun software sul dispositivo dell’utente.

Ci sono anche molti risparmi sui costi quando si utilizza un modello di desktop remoto – gli utenti possono utilizzare sistemi barebone, come i Chromebook economici, per accedere alla rete. Questa è una considerazione importante per un’azienda o un istituto scolastico che improvvisamente ha bisogno di collegare un gran numero di dipendenti o studenti con i dispositivi da casa. Gli ingegneri possono accedere a potenti workstation nel loro ufficio o laboratorio da dispositivi meno costosi che non dispongono delle capacità di elaborazione potenziate di cui hanno bisogno per il loro lavoro o la loro ricerca. Per ulteriori informazioni vedere Cost Savings with Virtual Computing.

Conclusione

Oggi l’economia globale viene stressata in un modo che non accadeva dalla seconda guerra mondiale. Imprese, governi, istituti scolastici e organizzazioni no profit stanno tutti lottando per adattarsi a una nuova realtà che probabilmente durerà dai 12 ai 18 mesi. Una soluzione di desktop remoto all’avanguardia, come Ericom Connect, può rendere molto più facile e sicuro gestire il personale che lavora in remoto. Ericom Connect è agentless, scalabile e semplice da usare per i dipendenti. Ciò che conta in questi tempi è una soluzione che possa essere implementata in ore, non in giorni o settimane.

Fonte: Ericom Software