Recentemente Flubot, uno spyware che colpisce gli smartphone, si è diffuso in tutto il Regno Unito. Il malware viene veicolato tramite SMS, utilizzando falsi messaggi di consegna pacchi e inducendo gli utenti a scaricare il software dannoso. Gli operatori hanno affermato che milioni di questi testi dannosi sono già stati inviati attraverso le loro reti, provocando abbastanza scalpore da consentire all’NCSC di fornire indicazioni correttive.

Ecco cosa bisogna sapere su Flubot

Flubot è una forma di spyware che può essere utilizzata per assumere il controllo e raccogliere informazioni dai dispositivi, ha anche la capacità di inviare messaggi ai contatti dei dispositivi infetti. Il fatto che questo malware mobile possa interagire con l’elenco dei contatti di un dispositivo significa che all’applicazione sono state concesse autorizzazioni avanzate.

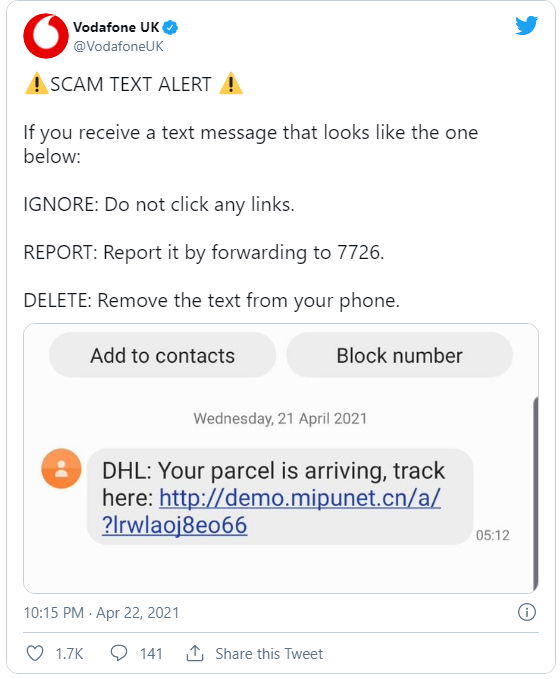

Per questa particolare campagna, gli SMS utilizzati per distribuire Flubot invitavano gli utenti a una pagina web per scaricare un’applicazione di “consegna pacchi”, simile alle tradizionali campagne di smishing. In questo caso, il marchio principale utilizzato è stato DHL, ma ci sono state segnalazioni anche di Royal Mail, FedEx ed Hermes.

L’applicazione si presenta sotto forma di APK, il che significa che interessa solo i dispositivi Android. Come impostazione predefinita, le applicazioni di terze parti sono bloccate dal download automatico sui dispositivi Android, tuttavia, la falsa pagina di download fornisce agli utenti una guida su come aggirare questa funzione di sicurezza, consentendo installazioni da fonti sconosciute.

Come professionista IT, questo è un chiaro segnale di pericolo, tuttavia, le installazioni di app di terze parti sono comuni nel mondo dei consumatori, in particolare perché le app come Fortnite si sono spostate dagli app store ufficiali alle piattaforme self-hosted.

O2, Vodafone, Three, così come una serie di altri operatori si sono rivolti al mondo di Twitter per avvertire il pubblico su Flubot e su cosa fare attenzione.

Cosa fare se avete ricevuto un SMS Flubot?

In primo luogo, non fare clic sul collegamento né installare l’app. In secondo luogo, inoltrare il messaggio al 7726, un servizio gratuito di segnalazione dello spam fornito dagli operatori telefonici. Quindi eliminare il messaggio.

Se avete già scaricato l’app, l’NCSC consiglia di eseguire un ripristino delle impostazioni di fabbrica il prima possibile. Quando viene riprestinato il dispositivo assicurarsi che, se viene eseguito il ripristino da un backup, il backup sia precedente all’installazione dell’applicazione Flubot.

Se avete utlizzato la soluzione Threat Defense di Wandera, allora sarete protetto.

Lezioni da Flubot

Ciò che è chiaro da questa campagna di malware è che smishing e malware continuano a essere una minaccia. Questo è evidente dalle orde di persone che commentano i tweet di Flubot chiedendo cosa fare se hanno cliccato sul collegamento o inserito i loro dati.

Minacce come Flubot attirano l’attenzione sulla sicurezza mobile. Ci sono una serie di idee sbagliate sulla sicurezza mobile che in genere portano i dispositivi mobili a essere non protetti negli ambienti aziendali. I dispositivi mobili sono solo piccoli computer suscettibili alle minacce informatiche. Poiché i dispositivi personali interagiscono sempre di più con gli ambienti IT aziendali, cresce la necessità di garantire la sicurezza senza il sovraccarico di gestione o i problemi di privacy causati da Unified Endpoint Management (UEM).

Capire le autorizzazioni delle app, se è stato eseguito il root o il jailbroken di un dispositivo, se ci sono app dannose o rischiose installate è fondamentale prima di consentire ai dipositivi mobili di connettersi al vostro ambiente.

Non si lascerebbe collegare un computer portatile con malware installato, quindi non dovrebbe essere diverso per un dispositivo mobile. Questo è particolarmente pertinente per i dispositivi non gestiti come BYOD o dispositivi di terze parti.

Man mano che le strategie di accesso e sicurezza maturano per accogliere il lavoro ibrido, le aziende di tutte le dimensioni stanno adottando modelli Zero Trust Network Access (ZTNA), integrando la valutazione dei dispositivi nelle decisioni di accesso alle applicazioni.

Maggiori informazioni sulle soluzioni Threat Defense e Private Access di Wandera.

Fonte: Wandera