VMware Carbon Black Workload for AWS offre visibilità e sicurezza complete su ambienti on-premise e cloud per i clienti AWS

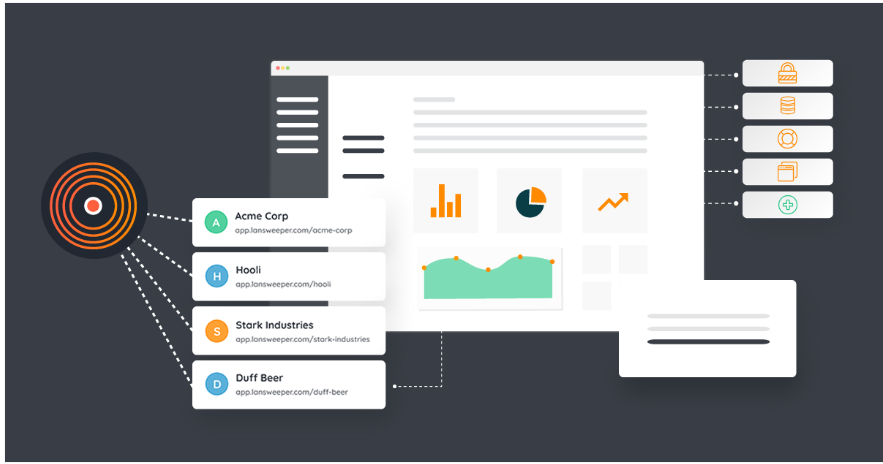

VMware, Inc. (NYSE: VMW) presenta VMware Carbon Black Workload for Amazon Web Services (AWS), che offre una protezione avanzata appositamente creata per proteggere i carichi di lavoro tradizionali e moderni. Grazie alla presenza di una singola console unificata che si integra nell’infrastruttura esistente, i team di security e IT sono in grado di ridurre la superficie di attacco e rafforzare la sicurezza, ottenendo al contempo una visibilità coerente e unificata per i carichi di lavoro in esecuzione su AWS, VMware Cloud e on-premise.

“I team di sicurezza e IT non hanno visibilità e controllo in ambienti altamente dinamici e distribuiti”, ha dichiarato Jason Rolleston, vice president of product management e co-general manager, Security Business Unit di VMware. “VMware Carbon Black Workload for AWS migliora la collaborazione tra questi team grazie a un’unica piattaforma consolidata per tutti i carichi di lavoro, indipendentemente da dove vengono eseguiti, per aiutare i team di sicurezza a identificare e bloccare il maggior numero di minacce possibile. La visibilità in tempo reale dei carichi di lavoro aiuta a prevenire gli attacchi contro gli asset più critici e fornisce ai clienti AWS una superficie finita da proteggere”.

VMware Carbon Black Workload for AWS consente ai team di sicurezza di distinguere i carichi di lavoro di natura effimera e transitoria, fornendo quindi un contesto autorevole per supportare i clienti AWS a proteggere meglio le applicazioni moderne. La raccolta e l’elenco automatici delle vulnerabilità aiutano a identificare i rischi e a rendere più resistenti i carichi di lavoro, riducendo ulteriormente la superficie di attacco, mentre i pacchetti CI/CD per la distribuzione dei sensori semplificano ulteriormente la gestione del ciclo di vita degli agenti. Inoltre, grazie all’onboarding del proprio account AWS, i clienti AWS possono ottenere una visibilità più completa, esaustiva e approfondita sui carichi di lavoro che va ben oltre il momento in cui il sensore VMware Carbon Black Workload è stato distribuito per la prima volta.

VMware Carbon Black Workload for AWS combina la valutazione delle vulnerabilità principali e l’hardening dei carichi di lavoro con la presenza di antivirus di nuova generazione (NGAV) per analizzare nel tempo i modelli di comportamento degli aggressori e contribuire a bloccare attacchi sconosciuti e inediti. Attraverso la ricerca delle minacce aziendali per i carichi di lavoro, che include il rilevamento e la risposta comportamentale degli endpoint (EDR), i clienti AWS possono trasformare le informazioni ottenute in una politica di prevenzione allo scopo di evitare la ricerca della stessa minaccia due volte. Questa telemetria confluisce in VMware Contexa, un cloud di threat intelligence full-fidelity che riduce il divario tra attaccanti e difensori, consentendo una maggiore visibilità, controllo e rilevamento delle anomalie per i carichi di lavoro.

Per saperne di più su VMware Carbon Black Workload for AWS, visita questo link.

Fonte: VMware