Siamo lieti di iniziare il nuovo decennio con un marchio rivitalizzato – una transizione straordinaria ispirata al nastro di Mobius che simboleggia la nostra sicurezza unificata del cloud per il nuovo perimetro aziendale. Questo segna una pietra miliare significativa per Wandera mentre ridefiniamo la sicurezza per le mobile enterprise.

Operiamo in un mondo in continuo cambiamento, ed è questo che ci guida. Il panorama delle minacce è in continua evoluzione, così come le esigenze della moderna impresa. Pertanto, la nostra soluzione deve essere semplice, dinamica e in costante miglioramento per fronteggiare le sfide che i nostri clienti affrontano ogni giorno. Questo è ciò che ci prefiggiamo di catturare con il nostro nuovo marchio: movimento costante e continuo e protezione olistica attraverso Wandera Security Cloud, una soluzione di sicurezza unificata, in primo luogo cloud, costruita per il nuovo perimetro.

Mentre inizia un nuovo decennio, ci sembra il momento giusto per riflettere su dove siamo arrivati e per condividere la nostra visione e l’innovazione del prodotto per il futuro.

Tornando a chi siamo e perché siamo qui

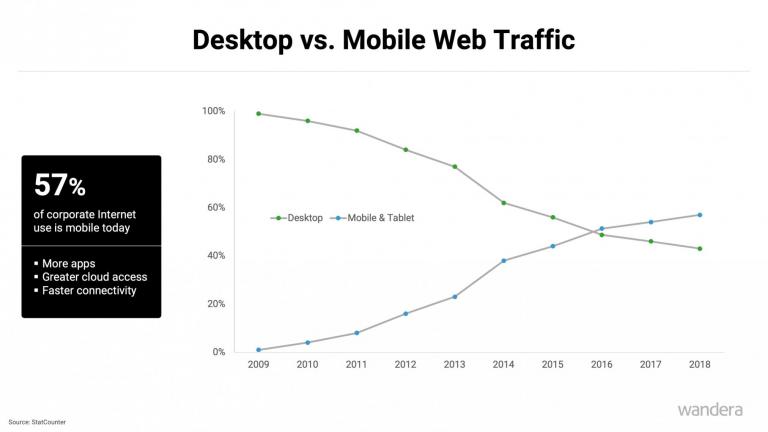

Wandera nasce da una semplice constatazione: i lavoratori sono sempre più remoti e hanno bisogno di un accesso immediato ai loro dati e alle loro applicazioni, ma le organizzazioni devono affrontare un complesso equilibrio tra sicurezza e usabilità. Ci doveva essere un modo migliore per affrontare le sfide del nuovo perimetro rispetto alle architetture di sicurezza legacy. Così abbiamo costruito una soluzione da zero, specifica per gli utenti remoti, e la nostra premessa iniziale era che la sicurezza dovesse essere fornita dal cloud e non dovesse essere limitata all’endpoint remoto. Ci siamo affidati alla nostra vasta esperienza nella creazione di servizi in-the-cloud scalabili e nell’apprendimento automatico delle minacce per sviluppare il primo cloud di sicurezza al mondo ottimizzato per gli utenti remoti, indipendentemente dalla tipologia dei dispositivo o dal luogo in cui si trova l’utente.

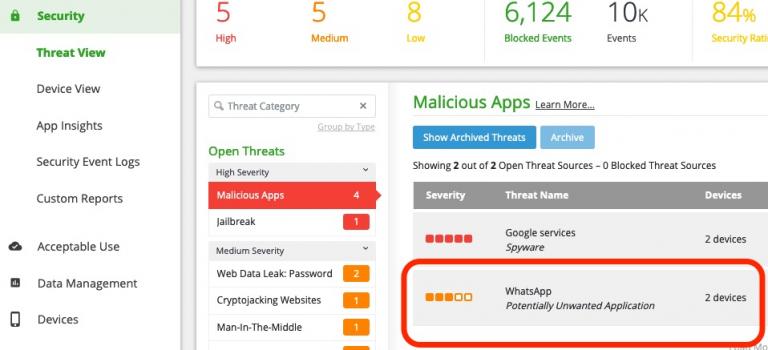

Abbiamo visto il potenziale per una sicurezza veramente unificata che abbracciava la protezione dalle minacce e il filtraggio dei contenuti per fermare gli attacchi riducendo al contempo l’esposizione al rischio. Un motore di analisi e di policy veramente unificato poteva essere configurato una sola volta e applicato ovunque, su smartphone, tablet e laptop. Fattibilità e unificazione sono i principi chiave che ci hanno accompagnato nel nostro viaggio. Abbiamo costruito profonde integrazioni con i principali fornitori UEM come Microsoft, IBM, VMware e MobileIron, così come integrazioni con altre alleanze per la sicurezza, scambi di informazioni sulle minacce e piattaforme di incident response. Attraverso queste integrazioni e attraverso le nostre API, abbiamo creato la soluzione più aperta e flessibile disponibile.

Lungo il percorso, abbiamo lavorato per definire lo standard per il Mobile Threat Defense (MTD), come ammesso dai principali analisti che riconoscono le nostre capacità nel cloud e nel rilevamento dinamico delle minacce. Ora ci stiamo basando su questi punti di forza e sulla nostra esclusiva architettura cloud per estendere ulteriormente le nostre capacità di sicurezza.

Dove siamo diretti: il cerchio dello zero trust

Sentiamo continuamente dire dai responsabili della sicurezza che semplicemente non si fidano degli utenti remoti che hanno accesso a risorse aziendali altamente sensibili e ricche di dati. E se il dispositivo dell’utente è stato compromesso? Come garantiscono la protezione degli imprenditori? Come possono accrescere la sicurezza tenendo nascoste le risorse a chiunque tranne a chi ha bisogno dell’accesso?

Abbiamo messo insieme le nostre teste per affrontare questo problema e abbiamo progettato un perimetro definito dal software, sfruttando la nostra infrastruttura cloud-first per consentire l’accesso alla rete zero trust. È stato progettato per proteggere qualsiasi tipo di risorsa aziendale, sia cloud privato, pubblico o SaaS, oltre a facilitare un accesso facile e sicuro a qualsiasi utente, da qualsiasi dispositivo, in qualsiasi parte del mondo. Ma soprattutto, come parte di Wandera Security Cloud, insieme alla difesa dalle minacce e alle policy sui dati, può fornire una protezione veramente unificata per i nostri clienti.

Chiudere il ciclo

Come potete vedere, molte cose sono nuove con Wandera nel 2020, ma alcune cose rimarranno sempre le stesse – ovvero i nostri valori fondamentali di competenza, integrità, innovazione e unità.

Voglio cogliere l’occasione per ringraziarvi per il vostro sostegno e la vostra fiducia, e per averci aiutato a compiere questo viaggio. Non vediamo l’ora di restituirvi il favore e di aiutarvi a raggiungere gli obiettivi di sicurezza della vostra organizzazione, prefissati per quest’anno.

Fonte: Wandera