I dispositivi mobili sono ormai parte integrante del nostro modo di lavorare e per questo motivo la sicurezza mobile è diventata una necessità quando si tratta di proteggere i dati di un’azienda. Tuttavia, poiché molti team IT e di sicurezza sono già impegnati al limite, il compito di incorporare la sicurezza mobile nelle attività esistenti può sembrare un’impresa impossibile.

Ma non deve essere così difficile: Lookout Mobile Endpoint Security è una soluzione di endpoint detection and response (EDR) per dispositivi iOS, Android e ChromeOS con un processo semplificato di onboarding e manutenzione, che rende accessibile alle aziende di ogni dimensione una solida sicurezza mobile.

In questo post approfondiamo le nostre opzioni di implementazione e gestione semplificate, mostrando come Lookout non solo migliori l’efficienza dei team IT e di sicurezza, ma garantisca anche una protezione costante in un panorama di minacce in continua evoluzione. Scoprite come la vostra azienda può ottenere una sicurezza mobile completa senza inutili complessità o un maggiore carico di risorse.

Un processo di implementazione semplificato

Anche se l’implementazione di una nuova soluzione di sicurezza può sembrare difficile, il processo di attivazione semplificato di Lookout è stato progettato per aiutare le aziende a colmare il divario nella sicurezza mobile senza problemi. Eliminando le difficoltà degli utenti e integrandosi con le operazioni di sicurezza esistenti, Lookout garantisce una transizione fluida verso una protezione mobile avanzata.

Distribuzione zero-touch

Al momento dell’onboarding di Lookout, le aziende possono contare su funzionalità di distribuzione zero-touch, che consentono un’attivazione senza interruzioni. Sui dispositivi già gestiti, i singoli utenti non dovranno compiere alcuna azione, rendendo l’implementazione rapida e non invasiva.

Integrazioni senza soluzione di continuità

Il nostro approccio di integrazione plug-and-play si adatta senza problemi alle infrastrutture IT esistenti, riducendo al minimo la complessità e massimizzando il ritorno sugli investimenti. Questo metodo consente alle aziende di rafforzare le proprie misure di sicurezza senza dover ricorrere a modifiche complesse o a risorse aggiuntive.

Lookout si integra con i sistemi di mobile device management (MDM) e di enterprise mobility management (EMM), facilitando un’implementazione efficiente e rafforzando la sicurezza nelle grandi aziende e nei managed service provider. La compatibilità con i sistemi security information and event management (SIEM) migliora le capacità di rilevamento e risposta alle minacce, garantendo una protezione completa.

Politiche già scritte

Lookout offre anche modelli di policy già scritti che consentono alle aziende di rendere rapidamente operativo l’EDR mobile, riducendo i costi di configurazione e accelerando il processo di distribuzione. Grazie a queste funzioni di implementazione semplificata, Lookout consente alle aziende di rafforzare la propria posizione di sicurezza mobile in modo efficiente ed efficace. Ad esempio, un’azienda può utilizzare le policy già scritte di Lookout per mantenere l’aderenza ai framework di sicurezza come NIST e MITRE ATT&CK.

Applicazione e gestione semplice delle policy

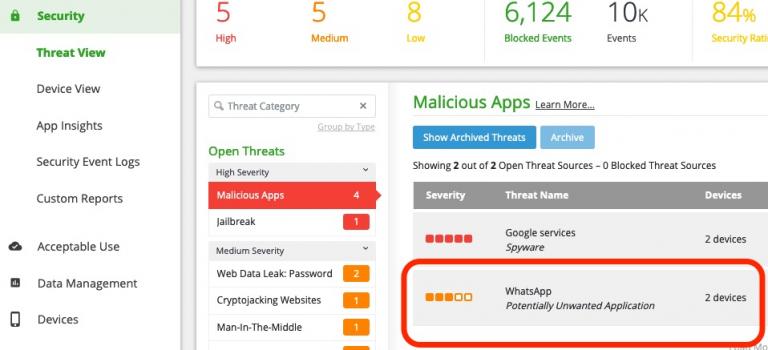

Mantenere una solida posizione di sicurezza e aderire ai mandati di conformità può essere impegnativo, ma con Lookout l’applicazione semplice delle policy vi garantisce di rimanere al passo con i requisiti aziendali e di settore. La console di amministratore di Lookout centralizza tutte le attività di gestione della sicurezza, facilitando la supervisione e il perfezionamento delle strategie di sicurezza.

All’interno della console di amministratore, avete accesso a una serie completa di strumenti che vi consentiranno di:

- Visualizzare il rilevamento e gli approfondimenti delle minacce: Ottenete visibilità in tempo reale sulle minacce e le vulnerabilità che colpiscono gli endpoint mobili, consentendo una rapida risposta automatica.

- Controllare la distribuzione: Gestite e controllate la distribuzione delle misure di sicurezza in tutta l’organizzazione con facilità.

- Definizione delle policy di sicurezza: Stabilite e applicate criteri di sicurezza in linea con i requisiti organizzativi e di conformità dell’azienda o dei clienti.

- Configurare le integrazioni: Integrate facilmente Lookout con gli strumenti di sicurezza esistenti o con i servizi di sicurezza gestiti per migliorare l’efficienza e l’efficacia complessive.

Collegando gli strumenti esistenti a Lookout, la gestione della sicurezza diventa più semplice e snella, consentendo al team IT di concentrarsi su attività più importanti.

Multi-tenancy e co-management reali

Per le grandi aziende e i fornitori di servizi gestiti, Lookout offre funzionalità di multi-tenancy e co-management. Questa funzione consente la gestione separata di diversi tenancy all’interno della stessa dashboard, fornendo una struttura chiara e organizzata per:

- Assegnare criteri dall’alto verso il basso: Create e applicate i criteri di sicurezza a livello organizzativo e garantite che siano applicati in modo coerente a tutti i tenant.

- Controllare ciò che gli amministratori locali possono modificare: Definite l’ambito di controllo degli amministratori locali, consentendo loro di gestire i propri ambienti specifici pur mantenendo la governance generale della sicurezza.

- Fornire un meccanismo di disconnessione e chiusura per i tenant: Facilitate la separazione e la migrazione dei tenant secondo le necessità, garantendo la flessibilità operativa.

Queste strategie di co-management forniscono agli amministratori locali gli strumenti e i permessi necessari per gestire efficacemente i loro ambienti, pur mantenendo la supervisione centralizzata.

Remediation automatizzata e formazione di sensibilizzazione

Lookout migliora le operazioni di sicurezza con la correzione automatica e la formazione degli utenti. Queste funzioni consentono agli utenti di risolvere i problemi in modo autonomo e riducono l’onere per il team IT.

L’applicazione mobile di Lookout consente agli utenti di risolvere autonomamente i problemi di sicurezza, raggiungendo un’impressionante percentuale di auto-risoluzione del 95%. Questo riduce il numero di ticket di assistenza che il team IT deve gestire.

Lookout offre una formazione automatica per istruire gli utenti sulle potenziali minacce e sulle best practice. Ad esempio, l’utente riceve una notifica quando un’applicazione sul suo telefono commette una violazione, come ad esempio la presenza di autorizzazioni eccessive e la possibilità di condividere i dati.

Utilizzando il set di dati mobile più completo del settore, con la telemetria di 220 milioni di dispositivi e 325 milioni di app, Lookout riduce al minimo i falsi positivi e fornisce un rilevamento accurato delle minacce in tempo reale. Questa esperienza è supportata da un team di intelligence sulle minacce mobili di livello mondiale che tiene traccia in modo proattivo dei gruppi pericolosi e si aggiorna sulle minacce, le tattiche e le procedure più recenti, assicurando che la vostra azienda sia sempre protetta dalle minacce mobili emergenti.

La sicurezza mobile completa resa semplice

Lookout Mobile Endpoint Security si distingue come soluzione di sicurezza mobile di alto livello, resa ancora più interessante dalla facilità di implementazione e gestione. Grazie a un processo di implementazione senza soluzione di continuità, interfacce intuitive e a solide capacità di integrazione, le aziende possono utilizzare Lookout per aumentare l’efficienza del proprio team IT senza dover aggiungere altro personale. Grazie alla rapidità di implementazione e di scalabilità, Lookout garantisce alle aziende la possibilità di rispondere rapidamente alle sfide di sicurezza che si presentano.

Dando la priorità alla semplicità senza sacrificare l’efficacia, Lookout offre una soluzione di sicurezza mobile che soddisfa gli standard più elevati, pur essendo straordinariamente facile da usare.

Fonte: Lookout