È passato ormai più di un anno da quando l’Unione Europea ha messo in atto la Direttiva NIS2. L’applicazione della NIS2 è in corso e le autorità europee stanno intensificando gli audit nel biennio 2025–2026.

Le organizzazioni classificate come essenziali o importanti devono dimostrare la conformità ed essere pronte a eventuali verifiche. Se non hai ancora implementato o documentato completamente le misure di conformità, questo è il momento di agire. Ecco come Lansweeper può aiutarti a rimanere conforme alla NIS2.

Che cos’è la Direttiva NIS2?

La Direttiva NIS2 è una normativa europea sulla cybersicurezza valida in tutta l’UE. Ogni Stato membro l’ha recepita nel proprio ordinamento nazionale con l’obiettivo di rafforzare il livello complessivo di sicurezza informatica dell’Unione.

La NIS2 sostituisce la prima Direttiva NIS (Network and Information Security) introdotta nel 2016. È molto più ampia per ambito di applicazione ed è stata aggiornata per tenere il passo con la crescente digitalizzazione e l’evoluzione del panorama delle minacce.

Ogni Stato membro ha quindi convertito la direttiva in una propria legge nazionale. È fondamentale prestare attenzione alle comunicazioni e ai requisiti NIS2 emanati dal proprio governo.

Come Lansweeper ti aiuta a raggiungere la conformità NIS2

Come ormai tutti sanno, non si può proteggere ciò che non si conosce. I requisiti della Direttiva NIS2 sono estesi e il mantenimento della conformità richiede uno sforzo continuo da parte di tutti gli stakeholder, ma tutto parte dalla conoscenza del proprio ambiente IT. Ecco come Lansweeper può aiutarti a prepararti.

Cybersecurity solida grazie alla piena visibilità

Ogni Stato membro dell’UE ha recepito la Direttiva NIS2 con una propria normativa nazionale, comprensiva di regole specifiche su obblighi di comunicazione, autorità di controllo e processi di applicazione. Le organizzazioni devono quindi garantire la conformità alla legge del proprio Paese, oltre che alla direttiva europea.

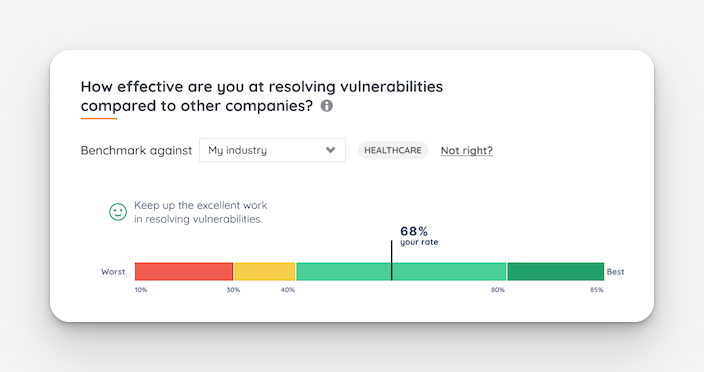

Lansweeper fornisce alle organizzazioni le prove necessarie per dimostrare la conformità alle autorità di vigilanza nazionali, inclusi inventari degli asset, report sulle vulnerabilità, copertura dei backup, stato di crittografia, mappatura dei controlli di accesso e analisi dei privilegi utente.

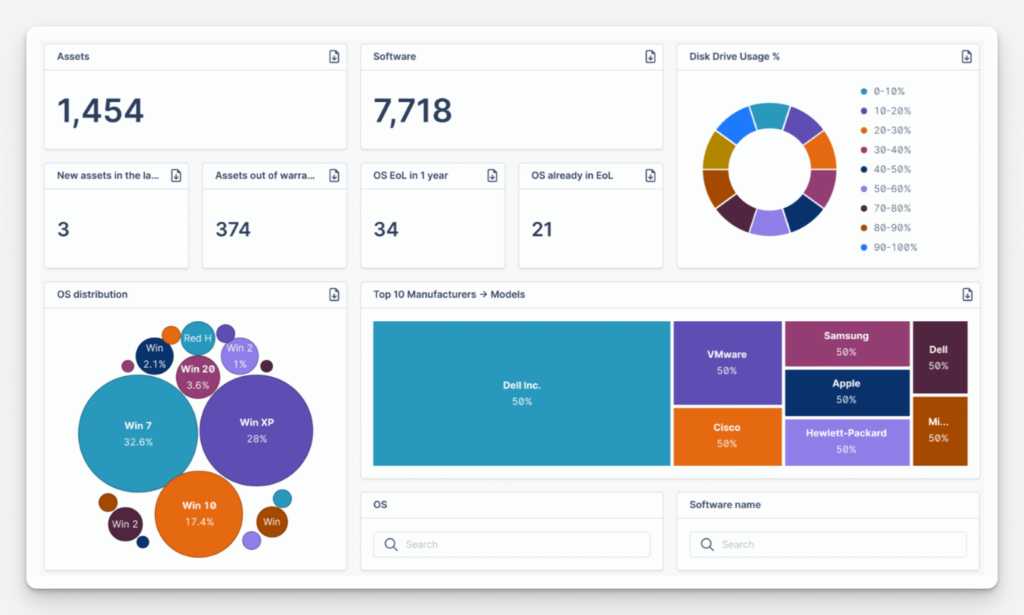

Come accennato in precedenza, una buona cybersecurity parte da una visibilità completa. Lansweeper ti aiuta a scoprire e monitorare ogni dispositivo IT, OT, IoT e cloud presente nel tuo patrimonio IT. Puoi gestire non solo i dispositivi, ma anche utenti e gruppi Active Directory per garantire un corretto controllo degli accessi.

Sfrutta la discovery di Lansweeper, leader nel settore, insieme ai risk insight per effettuare analisi dettagliate. Individua configurazioni errate come mancanza di antivirus, assenza di crittografia, amministratori locali non autorizzati, certificati scaduti o software e driver obsoleti. Mantieni un inventario degli agenti di backup e delle relative versioni per assicurarti che i servizi di backup e disaster recovery siano sempre attivi e aggiornati.

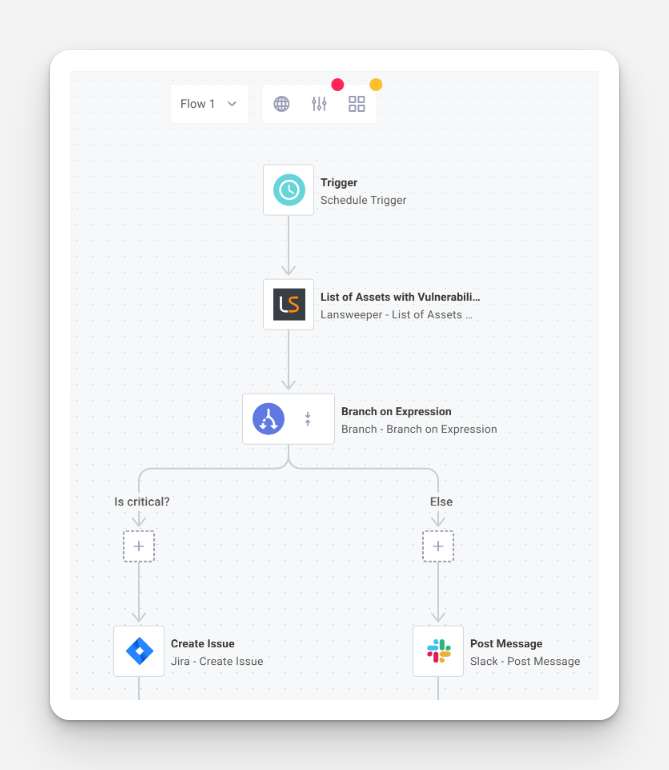

In caso di incidente di sicurezza, utilizza Lansweeper per identificare tutte le macchine vulnerabili. Grazie ai diagrammi, puoi visualizzare tutti i dispositivi connessi che potrebbero essere a rischio all’interno dello stesso segmento di rete.

Scopri il tuo parco OT

In molti settori industriali che rientrano nell’ambito di applicazione della direttiva NIS2, l’Operational Technology (OT) gioca un ruolo cruciale. A differenza degli ambienti IT, i sistemi OT spesso non vengono aggiornati o sottoposti a patch regolarmente, regolarmente, lasciandoli esposti a cyberattacchi potenzialmente devastanti.

Lo scanner OT di Lansweeper rileva, identifica e analizza i dispositivi OT dei principali produttori. L’inventario completo e accurato degli asset OT fornito da Lansweeper consente di pianificare e gestire la manutenzione e di proteggere i dispositivi dalle vulnerabilità firmware prima che diventino un problema. Utilizza Lansweeper per mantenere i tuoi dispositivi OT sicuri e sempre aggiornati.

Migliora la tua cyber hygiene

La Direttiva NIS2 attribuisce grande importanza alle politiche di cyber hygiene, così come molte implementazioni nazionali. La cyber hygiene rappresenta spesso un requisito minimo assoluto e le autorità si aspettano evidenze documentali.

Lansweeper non solo rileva ogni dispositivo connesso alla rete, ma fornisce anche informazioni sullo stato della crittografia dei dati, software obsoleti, amministratori locali non autorizzati, creazione dei backup, utenti e relativi accessi e molto altro.

L’ampiezza e la profondità dei dati sugli asset IT e sugli utenti raccolti da Lansweeper permettono di gestire proattivamente e documentare punti deboli e comportamenti sospetti, rafforzando la sicurezza contro potenziali minacce.

Garantire la conformità ai framework di sicurezza

La Direttiva NIS2 non è l’unico quadro normativo in materia di cybersecurity esistente. La conformità ad altri standard contribuisce a rafforzare ulteriormente la tua posizione in materia di sicurezza informatica.

Molti di questi quadri normativi richiedono, come primo passo, una corretta visibilità sull’ambiente IT e una gestione strutturata degli asset, perché è universalmente riconosciuto che non si può proteggere ciò che non si conosce. Lansweeper ti aiuta a supportare la conformità a framework come CIS, ISO 27001 o NIST, fornendo dati dettagliati e sempre aggiornati sul tuo patrimonio IT.

Cybersecurity anche oltre l’ambito NIS2

La cybersecurity non riguarda solo le entità formalmente soggette alla Direttiva NIS2. Anche le organizzazioni non classificate stanno sempre più adottando i suoi principi, poiché sono allineati alle buone pratiche di sicurezza e spesso richiesti da partner o clienti.

Le grandi aziende che forniscono servizi essenziali possono essere obiettivi più appetibili per i cybercriminali, ma anche le piccole imprese non essenziali possono trarre grandi benefici da solide misure di sicurezza. Queste misure proteggono da violazioni dei dati, frodi finanziarie e danni reputazionali, rafforzano la fiducia dei clienti, supportano la conformità normativa e assicurano la continuità operativa nel lungo periodo.

Fonte: Lansweeper