Con la tecnologia in continua evoluzione e gli ambienti IT sempre più complessi, garantire che l’infrastruttura rimanga allineata agli obiettivi aziendali è una sfida per tutti, dai CIO ai responsabili di sistema. È qui che entrano in gioco il Configuration Management Database (CMDB) e l’IT Asset Management (ITAM). In questo articolo scopriremo come migliorare la visibilità delle risorse, semplificare il controllo e aumentare l’efficienza complessiva, mantenendo gli obiettivi aziendali sempre a portata di mano.

CMDB e ITAM: a cosa servono?

Un CMDB tiene traccia di tutti gli asset hardware, software e di rete. Traccia il modo in cui tutti i componenti dell’infrastruttura si collegano e dipendono l’uno dall’altro, offrendo una visione chiara di tutti gli asset e delle loro interconnessioni.

Una delle caratteristiche principali del CMDB è la capacità di mappare le relazioni e le dipendenze tra gli asset. Ad esempio, se un server si guasta, il CMDB può mostrare immediatamente quali applicazioni e servizi dipendono da esso, consentendo un’analisi più rapida delle cause e riducendo al minimo i tempi di inattività. Questa visione interconnessa è essenziale per una gestione efficace delle modifiche, in quanto consente di prevedere gli effetti a catena delle modifiche in tutto il sistema.

L’ITAM, invece, tiene traccia di tutte le fasi del ciclo di vita di un asset: dal momento dell’acquisto, all’utilizzo, alla manutenzione e alla dismissione. L’ITAM vi assicura che non stiate spendendo troppo per le licenze, vi aiuta a rimanere conformi alle normative e vi assicura che stiate ottenendo il massimo valore da ogni asset. Le caratteristiche principali dell’ITAM includono la tracciabilità delle risorse, la gestione finanziaria, il monitoraggio della conformità e la gestione del rischio.

Ciascun sistema offre capacità uniche, ma la loro vera potenza emerge quando vengono integrati. La combinazione di questi due sistemi consente di beneficiare della sincronizzazione dei dati in tempo reale, di un migliore processo decisionale e di una gestione semplificata. L’integrazione crea una piattaforma unificata in cui coesistono sia i dati sulle risorse che quelli sulla configurazione.

Integrazione di CMDB e ITAM per operazioni IT senza soluzione di continuità

L’integrazione di CMDB e ITAM può sembrare complessa, ma con il giusto approccio, il processo può essere perfetto. Ecco una panoramica passo dopo passo:

- Definire l’ambito dell’integrazione: Determinare quali dati devono essere integrati, concentrandosi sui requisiti di gestione degli asset e della configurazione.

- Scegliere gli strumenti giusti: Diversi strumenti di gestione della configurazione possono aiutare a garantire la sincronizzazione delle informazioni sugli asset tra i sistemi CMDB e ITAM.

- Mappare i campi dei dati: Allineare i dati degli asset e della configurazione nei sistemi per garantire la corrispondenza. Questa fase è fondamentale per mantenere l’integrità dei dati durante l’integrazione.

- Automatizzare la sincronizzazione: Utilizzare strumenti di automazione per mantenere sincronizzati i due database in tempo reale. In questo modo si riducono gli errori e il lavoro manuale.

Le sfide più comuni durante l’integrazione comprendono le incongruenze dei dati e la mancanza di visibilità sulle relazioni tra gli asset. Questi problemi possono essere affrontati stabilendo chiari standard di governance e assicurando verifiche regolari dei sistemi integrati.

Le best practice per un’integrazione di successo

Per ottenere il massimo dall’integrazione di CMDB e ITAM, è necessario seguire le seguenti best practice:

- Monitorare e mantenere l’integrazione: Verificare regolarmente l’integrazione per garantire il funzionamento regolare e prevenire l’insorgere di differenze.

- Definire standard di governance dei dati: Protocolli adeguati di gestione dei dati garantiscono l’integrità e l’accuratezza del sistema integrato.

- Garantire una mappatura e una configurazione adeguate: Configurare correttamente il sistema per garantire che i dati di asset e configurazione siano accuratamente mappati e sincronizzati.

Lansweeper per una visibilità completa e un’operatività semplificata

Molte aziende hanno già compreso i vantaggi dell’integrazione di ITAM e CMDB. Tuttavia, per molti CIO, ottenere un’integrazione perfetta può sembrare ancora una sfida.

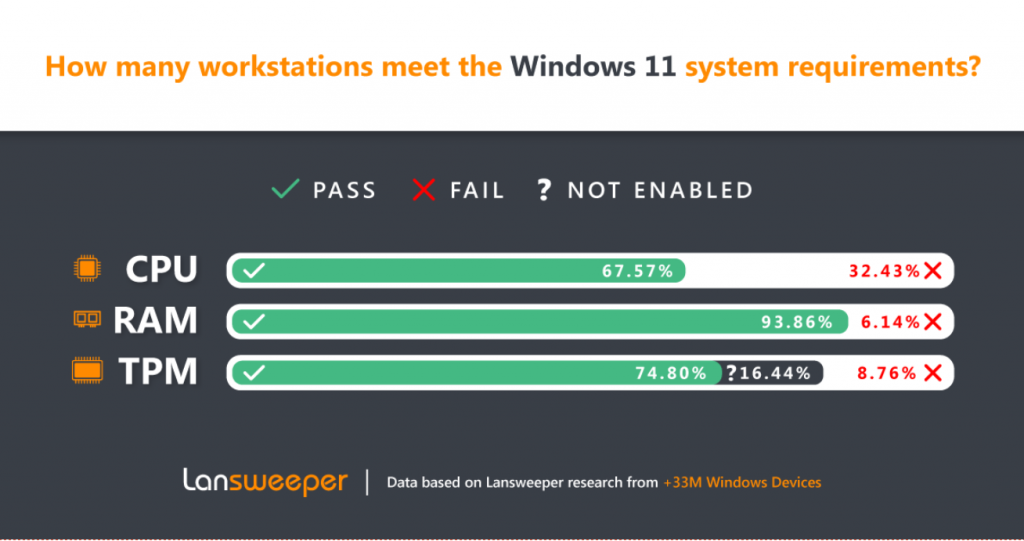

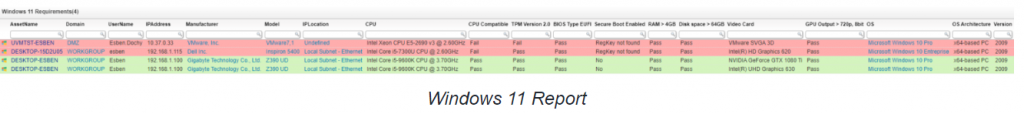

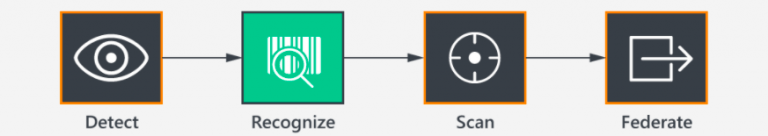

La soluzione di asset discovery di Lansweeper semplifica questo processo, aiutandovi a colmare il divario tra questi due potenti sistemi. Garantendo sempre l’accesso a dati completi ed esaurienti sulle risorse e sulla configurazione in tempo reale, Lansweeper fornisce la precisione e il controllo necessari per prendere decisioni più consapevoli, ridurre i costi e garantire il buon svolgimento delle operazioni IT.

Fonte: Lansweeper