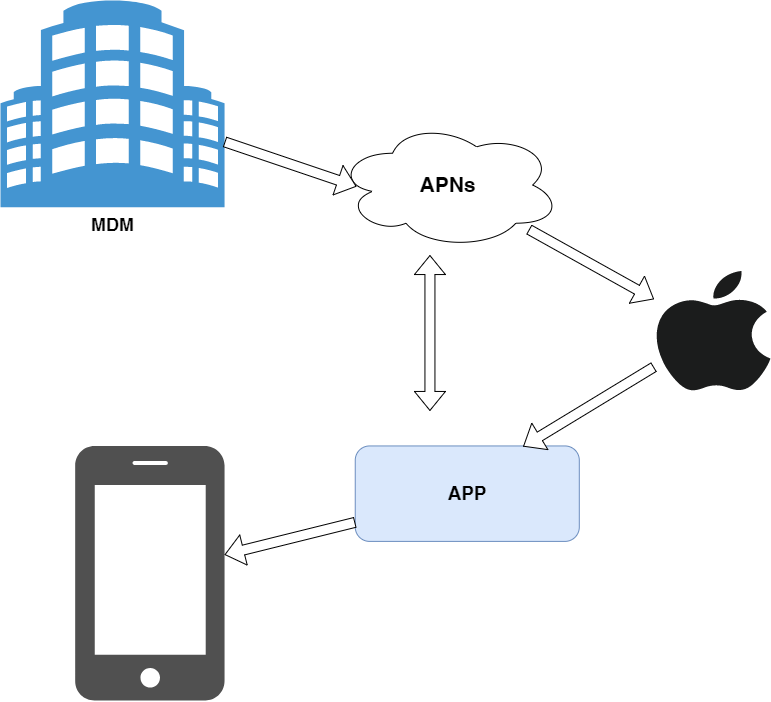

(On-Premises) Il 27 Agosto 2022 scadranno i certificati APNS che vengono usati dalla console Workspace ONE / Airwatch per comunicare con i dispositivi iOS.

Senza il rinnovo non sarà possibile mandare messaggi push alle applicazioni VMWare.

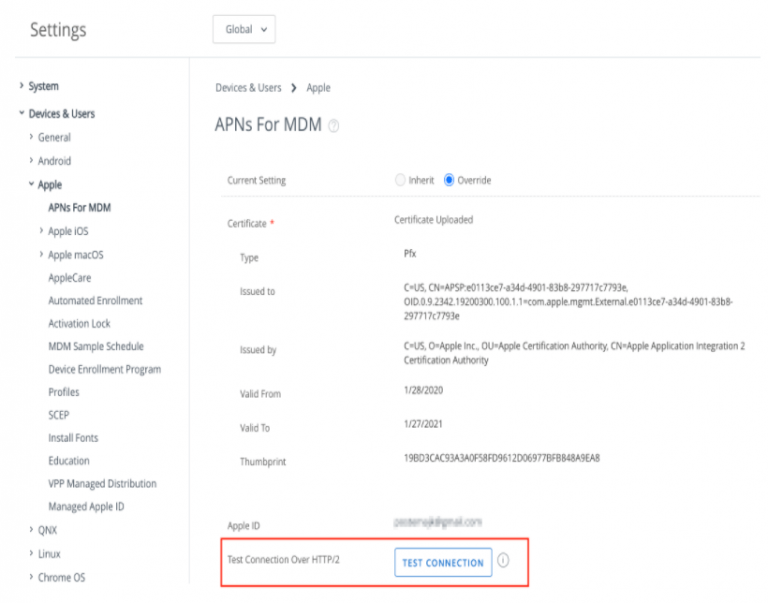

Chi è in possesso di Workspace ONE UEM On-Premises deve aggiornare i certificati APNs eseguendo sul database la query che potete scaricare qui di seguito:

Nessun Impatto per chi utilizza il sistema in SAAS.

A questo link la comunicazione ufficiale di VMware