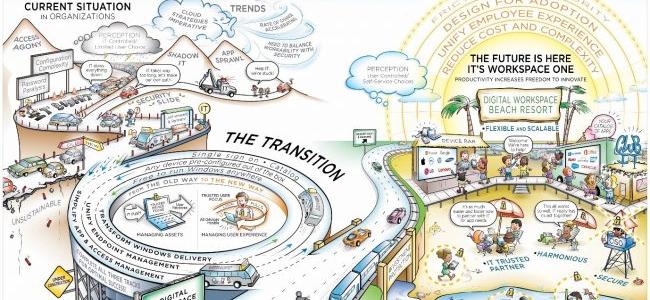

In VMware parliamo del percorso verso il digital workspace da anni. Ma se mettiamo 10 persone in una stanza e chiediamo loro che cos’è uno spazio di lavoro digitale o come arrivarci, otterremo almeno 25 risposte interessanti ma molto diverse fra loro.

Il digital workspace si manifesta in molte forme diverse: dall’accesso self-service, al catalogo di app o allo “spazio di lavoro virtuale”, dove il virtual desktop è lo “spazio di lavoro digitale”.

Di recente, un team trasversale in VMware, che ha riunito product manager, marketer, ingegneri, designer e architetti dei professional services, si è seduto con alcuni disegnatori e narratori di talento per creare una mappa del percorso verso il digital workspace. L’obiettivo della mappa è offrire un modo visivamente efficace per spiegare il percorso verso il digital workspace.

Nessun prodotto. Nessuna tecnologia. Solo il percorso stesso.

Se ti è piaciuto, scarica la nostra recente ricerca sul Digital Workspace che mostra che i dipendenti “empowered”, coloro ai quali viene concesso un maggiore accesso alle applicazioni che preferiscono e con le quali devono svolgere il proprio lavoro, hanno più probabilità di registrare un vantaggio nella propria produttività e di spendere meno tempo nei processi manuali.

Fonte: VMware