Ieri, durante il roadshow che si è tenuto a Genova organizzato da VMware in collaborazione con IDC e che ha visto C.H. Ostfeld come partner, abbiamo parlato di Digital Transformation.

Le tecnologie digitali ridisegnano lo spazio di lavoro per potenziare le capacità individuali e migliorare i risultati aziendali.

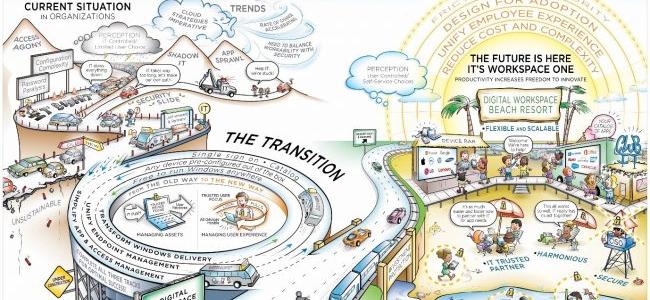

La tecnologia sta cambiando il modo di lavorare, l’organizzazione e gli ambienti fisici e logici aziendali come li abbiamo conosciuti finora. Nell’era della Trasformazione Digitale, l’attività lavorativa non è più strettamente legata a un luogo fisico, né a determinati momenti della giornata, ma ad uno spazio di lavoro dove ogni lavoratore accede in maniera univoca alle proprie informazioni indipendentemente dal luogo, dal momento e dai device utilizzati.

Anche nelle imprese italiane, con oltre il 55% dei lavoratori che utilizza continuativamente device mobili per scopi aziendali, cresce l’attenzione verso la digitalizzazione dei processi e dell’ambiente di lavoro. Le piattaforme di Workspace, che consentono di centralizzare la gestione dello spazio di lavoro fisico e virtuale, diventano essenziali per mantenere il controllo sugli asset aziendali, aumentare le capacità operative e sensoriali di molte tipologie di lavoratori, ottenere una migliore produttività e anche una più alta qualità dell’esperienza lavorativa individuale.

Semplificare e rendere sicuro l’accesso alle applicazioni aziendali, migliorare l’esperienza della collaborazione e supportare le aziende nel percorso di trasformazione degli spazi di lavoro sono stati i temi al centro del roadshow Empowering the Digital Workspace,

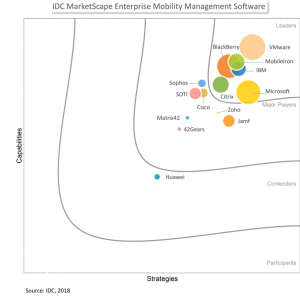

Fonte: IDC