L’Operational Technology (OT) è utilizzata in ambito industriale e infrastrutturale. Consiste nell’insieme di hardware e software utilizzati per monitorare e controllare processi e dispositivi fisici. A differenza dell’Information Technology (IT), l’OT si occupa principalmente della gestione e del controllo delle risorse fisiche, anziché dell’elaborazione dei dati, della comunicazione o della gestione delle informazioni. L’OT è comunemente presente in settori quali la produzione, l’energia, le utility, i trasporti e le infrastrutture critiche come gli impianti di trattamento delle acque e le reti elettriche.

La convergenza di OT e IT, spesso definita “Industrial Internet of Things” (IIoT) o Industria 4.0, ha portato a una maggiore connettività e integrazione dei dati tra sistemi operational technology e information technology, consentendo un monitoraggio, un controllo e un’ottimizzazione più avanzati dei processi industriali. Secondo Virtue Market REsearch, si prevede che il mercato dell’OT crescerà a un CAGR del 14,3% tra il 2022 e il 2030, raggiungendo i 280,66 miliardi di dollari.

Ciò è reso possibile da sviluppi come la comunicazione machine-to-machine e dall’arrivo di sensori IoT altamente avanzati che possono essere installati su apparecchiature. Per inviare i dati pertinenti da ciascun sistema fisico a un server centrale per il monitoraggio e l’analisi, questi dispositivi possono utilizzare le connessioni wireless attraverso protocolli di rete consolidati. I risultati dell’analisi possono quindi essere reinseriti nel sistema fisico, consentendo un funzionamento più autonomo, migliorando la precisione, fornendo assistenza per la manutenzione e aumentando i tempi di attività.

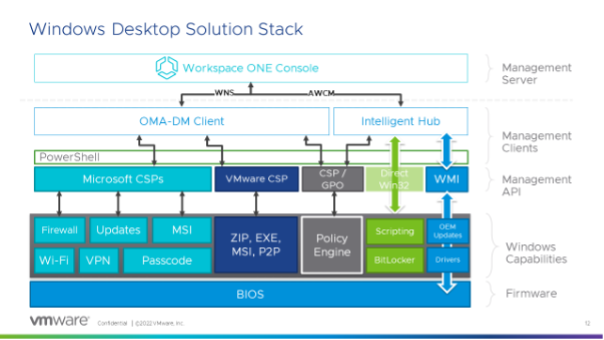

L’integrazione di IT e OT può offrire diversi vantaggi negli ambienti industriali e produttivi.

Questa convergenza consente alle organizzazioni di snellire le operazioni, migliorare l’efficienza, potenziare il processo decisionale e sbloccare nuove opportunità. Tuttavia, presenta anche sfide legate alla cybersecurity, alla privacy dei dati e alla cultura organizzativa. Le organizzazioni devono pianificare e implementare con cura le strategie di integrazione per affrontare efficacemente queste sfide e sfruttare appieno il potenziale della convergenza IT/OT.

Facciamo un’analisi più approfondita di 5 dei principali vantaggi dell’integrazione OT e IT.

1) Miglioramento dell’efficienza operativa

Un’architettura IT e OT integrata ottimizza i processi e i flussi di lavoro unificando i dati provenienti dalle macchine e dai sistemi aziendali, consentendo alle aziende di monitorare le operazioni in tempo reale, prevedere le esigenze di manutenzione e automatizzare le attività in base a condizioni specifiche. Inoltre, favorisce la collaborazione tra i vari reparti, semplificando il processo decisionale e garantendo la conformità ai requisiti normativi.

L’integrazione dei sistemi IT e OT consente anche un migliore coordinamento di risorse quali manodopera, energia e materiali. Gli approfondimenti basati sui dati aiutano le aziende ad allocare le risorse in modo efficiente e a ridurre al minimo gli sprechi, portando a una maggiore produttività in tutta l’organizzazione.

2) Analisi dei dati in tempo reale e processi decisionali semplificati

Con una visione completa delle prestazioni e delle tendenze operative, le aziende possono prendere rapidamente decisioni basate sui dati. Grazie agli avvisi automatici e alla possibilità di analizzare i dati storici, le aziende dispongono di tutte le informazioni necessarie per prendere la decisione migliore, sia che si tratti di riparare o sostituire un sistema, aggiornare un flusso di lavoro o riallocare le risorse.

Integrando OT e IT, le organizzazioni eliminano i silos e facilitano una collaborazione più efficace e trasversale, che contribuisce a snellire i flussi di lavoro e a migliorare la produttività. Le decisioni sono ben consapevoli, tempestive e allineate agli obiettivi organizzativi, aiutando così le aziende a operare in modo più efficiente e a ottenere un vantaggio competitivo.

3) Riduzione dei tempi di inattività e miglioramento della manutenzione

L’integrazione IT/OT fornisce una visione olistica delle operazioni di un’azienda, riunendo i dati provenienti dai sistemi IT e OT. Le organizzazioni beneficiano di una piattaforma unificata per la raccolta, l’elaborazione e l’analisi dei dati di tutti gli asset tecnologici e della capacità di monitorarne le prestazioni in tempo reale. Ciò consente di eseguire una manutenzione preventiva e proattiva, di ridurre al minimo il rischio di guasti imprevisti e tempi di inattività e di estendere la durata di vita dei dispositivi operativi.

Con i dati OT e IT aggiornati a portata di mano, i team possono rilevare i problemi in anticipo. Possono sfruttare i dati precedenti per identificare gli schemi di guasto o deterioramento delle apparecchiature e utilizzare queste informazioni per elaborare le strategie di manutenzione. Questo approccio proattivo aiuta a risolvere i problemi prima che portino al guasto delle apparecchiature, riducendo al minimo i tempi di inattività non programmati.

Ad esempio, quando vengono rilevate anomalie rispetto alle normali condizioni di funzionamento, possono essere attivati avvisi automatici che spingono i team di manutenzione a intervenire preventivamente. In questo modo si garantisce che la manutenzione venga eseguita sull’apparecchiatura giusta al momento giusto, riducendo i tempi di inattività causati da interventi non necessari. Le organizzazioni possono anche gestire in modo più efficace le parti di ricambio e l’inventario attraverso l’integrazione IT/OT, per garantire che i componenti necessari siano prontamente disponibili, riducendo i ritardi nella manutenzione.

L’integrazione IT/OT offre spesso funzionalità di monitoraggio e diagnostica a distanza. I team dedicati alla manutenzione possono valutare lo stato delle apparecchiature e risolvere i problemi da remoto, riducendo la necessità di costose e lunghe visite on site.

4) Maggiore collaborazione tra i team

L’integrazione di OT e IT favorisce la collaborazione tra i team di un’azienda in diversi modi. La condivisione dei dati fornisce una comprensione comune delle operazioni e consente ai team di lavorare con informazioni precise e aggiornate. In caso di problemi, i sistemi integrati facilitano la loro risoluzione: i team IT e OT possono lavorare insieme per diagnosticare e affrontare problemi complessi e trovare più rapidamente una soluzione.

L’integrazione allinea gli obiettivi IT e OT con gli obiettivi organizzativi più ampi. Può anche incoraggiare la formazione di team interfunzionali che includano membri di entrambi i reparti IT e OT, che possono collaborare su progetti, risoluzione di problemi e processi decisionali. Entrambi i team capiscono come il loro lavoro contribuisca al successo generale, promuovendo un senso di condivisione.

I sistemi OT e IT integrati aiutano a snellire i flussi di lavoro automatizzando i processi e riducendo i passaggi manuali, semplificando la collaborazione e assicurando che le attività si svolgano senza problemi tra i team. Inoltre, l’integrazione IT/OT favorisce lo sviluppo di un linguaggio e di una terminologia comuni, riducendo gli errori di comunicazione.

Affrontare le sfide della cybersecurity

Se da un lato la convergenza di IT e OT offre numerosi e importanti vantaggi, dall’altro presenta anche sfide uniche in termini di cybersecurity, poiché è più facile per i malintenzionati infiltrarsi nella rete aziendale. Ecco perché:

- sistemi legacy: Molti sistemi OT si basano su tecnologie tradizionali con funzionalità di sicurezza limitate o inesistenti. L’integrazione di questi sistemi con la moderna infrastruttura IT può esporre vulnerabilità che possono essere difficili da risolvere.

- Rischio di interruzione: Gli ambienti OT sono spesso mission-critical e qualsiasi interruzione può avere gravi conseguenze. Garantire che il processo di integrazione non interrompa inavvertitamente i processi operativi, rafforzando al contempo la sicurezza, è un equilibrio delicato.

- Priorità di sicurezza diverse: L’IT e l’OT hanno storicamente priorità di sicurezza diverse: l’IT si concentra sulla protezione dei dati e sulla riservatezza, mentre l’OT enfatizza la sicurezza e l’affidabilità. È difficile conciliare queste priorità in una strategia di sicurezza unificata.

- Complessità: La convergenza degli ambienti IT e OT comporta un aumento della complessità, rendendo più difficile monitorare, gestire e proteggere efficacemente tutti i sistemi interconnessi. La potenza di elaborazione e la memoria richieste dalle moderne soluzioni di sicurezza rendono difficile l’implementazione di solide misure di cybersecurity senza impattare sulle prestazioni.

- Visibilità: Ottenere una visibilità completa delle reti IT e OT è essenziale per una cybersecurity efficace. Le lacune nella visibilità possono lasciare punti ciechi che gli aggressori possono sfruttare.

- Vulnerabilità della Supply Chain: L’integrazione di ambienti IT e OT può esporre le organizzazioni alle vulnerabilità della Supply Chain. I malintenzionati possono prendere di mira fornitori di terze parti o elementi che fanno parte del sistema integrato.

- Conformità normativa: Molti settori hanno requisiti normativi specifici sia per l’IT che per l’OT. Garantire la conformità dei sistemi integrati può essere complesso e richiede tempo.

- Gestione delle patch: L’applicazione di patch e aggiornamenti ai sistemi OT può essere impegnativa a causa delle problematiche legate alla stabilità e all’affidabilità del sistema. Ritardare l’applicazione delle patch può lasciare le vulnerabilità non risolte.

Per affrontare queste sfide, le organizzazioni devono adottare un approccio olistico e di collaborazione alla cybersecurity. Ciò include la conduzione di valutazioni complete dei rischi, l’implementazione di best practice di sicurezza, la sensibilizzazione alla cybersecurity e l’utilizzo di soluzioni di sicurezza specializzate progettate per gli ambienti OT. Il coordinamento tra i team IT e OT è essenziale per creare una strategia di sicurezza unificata che bilanci sicurezza, affidabilità e protezione dei dati.

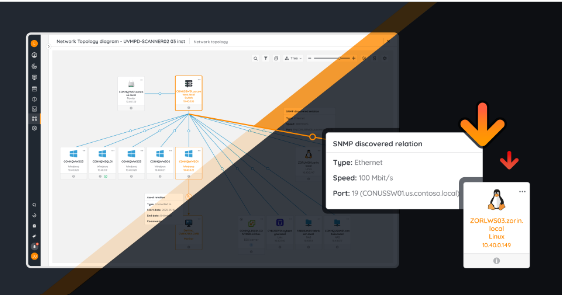

Integrazione di OT e IT in Lansweeper

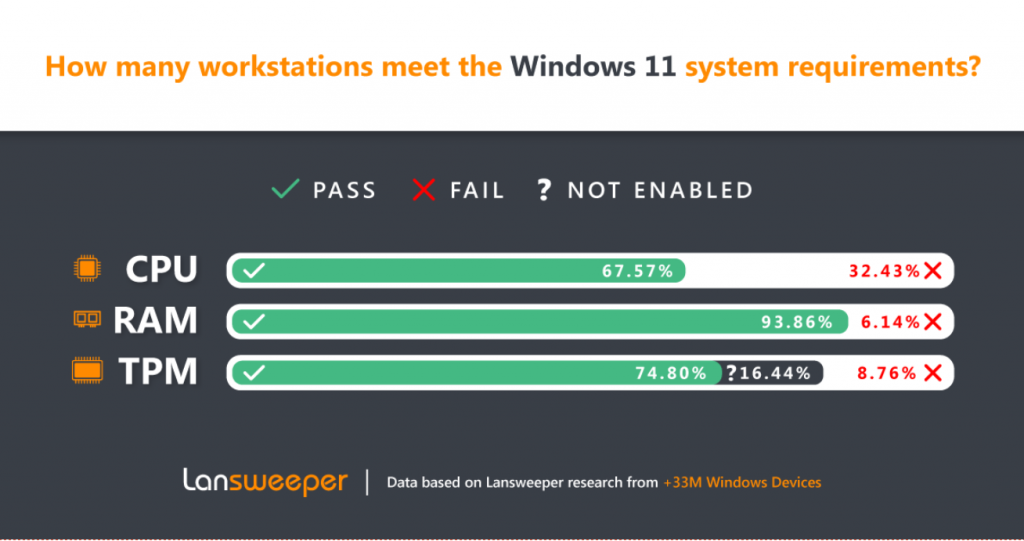

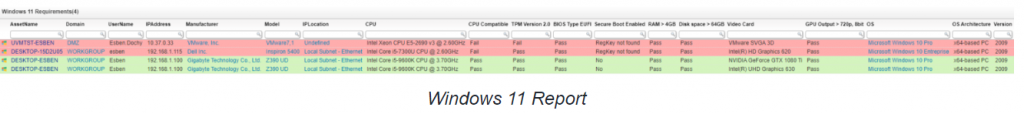

Il primo passo per proteggere le risorse tecnologiche, siano esse IT o OT, è sapere cosa si possiede. La visibilità è fondamentale, così come l’accesso a dati granulari su tutti i dispositivi e i sistemi che si connettono alla rete aziendale.

Sfruttando le funzionalità di rilevamento proprietarie, Lansweeper for OT consente alle organizzazioni di rilevare e identificare tutti i dispositivi e i sistemi OT – sensori, attuatori, programmable logic controllers (PLC), telecamere di sicurezza e altre apparecchiature – che tradizionalmente vengono gestiti separatamente dagli asset IT. La soluzione fornisce informazioni dettagliate su ogni dispositivo, compresi produttore, modello, numero di serie, versioni del firmware e altro ancora, consentendo di sfruttare tutti i vantaggi dell’integrazione OT e IT.

Iniziare oggi con l’integrazione OT e IT

Nell’attuale panorama tecnologico in rapida evoluzione, l’integrazione dei sistemi OT e IT ha un immenso potenziale di trasformazione per le organizzazioni di vari settori. Dal miglioramento dell’efficienza operativa al rafforzamento della sicurezza informatica, questa convergenza è la chiave per rimanere competitivi in un mondo digitale.

Lansweeper, con le sue funzionalità complete di gestione della rete e di discovery degli asset, si rivela un prezioso alleato in questo percorso. Fornendo approfondimenti in tempo reale, controllo centralizzato e coordinamento continuo tra ambienti IT e OT, Lansweeper consente alle aziende di sfruttare tutto il potenziale dell’integrazione, aprendo la strada a un futuro più agile, efficiente e sicuro.

Per saperne di più su Lansweeper for OT.

Fonte: Lansweeper