BMC annuncia la nuova versione di BMC Client Management. La versione 12.6 include importanti novità grazie ai suggerimenti degli utenti come il controllo remoto via web, l’integrazione con Apple VPP, l’end user dialog avanzato, le credenziali centralizzate per gli account, l’integrazione con Remedy SSO e molto altro.

BMC Client Management automatizza la gestione dei client, aiuta le organizzazioni a controllare i costi, a mantenere la conformità e a ridurre i rischi della sicurezza. Dall’acquisizione del dispositivo fino alla sua dismissione BMC Client Management fornisce una visione precisa delle installazioni software e assicura il rispetto delle policy aziendali.

BMC Client Management (BCM) ti consente di scegliere i moduli più adatti alle tue esigenze aziendali come l’inventario, la compliance, la software distribution, il patching, il controllo remoto, ecc. oppure la suite che contiene tutte le funzionalità.

Nuove funzioni:

- Gestione centralizzata delle credenziali degli account per il roll out degli agent di BMC Client Management.

- Controllo remoto dei dispositivi tramite un web browser.

- Integrazione di Remedy con Smart IT in BMC Client Management.

- Integrazione di BMC Remedy SSO con BMC Client Management.

- Personalizzazione delle finestre di dialogo degli utenti finali per fornire un’esperienza personalizzata.

- Personalizzazione del logo aziendale per le finestre di dialogo degli utenti finali.

- Personalizzazione del logo aziendale per i report.

- Garanzia che i GUID generati per i dispositivi BMC Client Management non vengano duplicati.

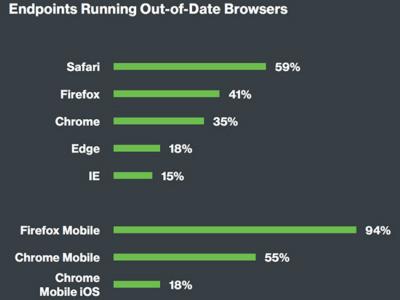

- Migliorato il meccanismo di gestione delle patch.

- Aggiornamenti dei Security Products Inventory e della Virtual Infrasctucture management.

- Gestione delle applicazioni utilizzando il Volume Purchase Program di Apple.

- Separatori di colonna maggiormente visibili nella console BMC Client Management.

Fonte: BMC