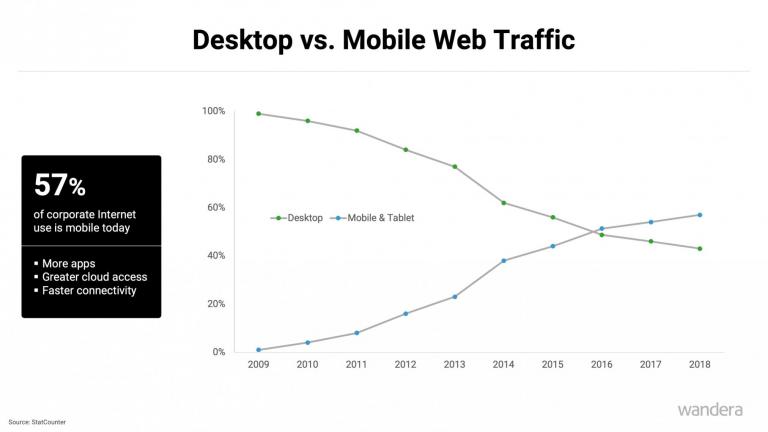

Al giorno d’oggi, i dispositivi mobili sono parte integrante del nostro modo di lavorare e molti dipendenti trascorrono le loro giornate passando dal telefono al computer.

Mentre la maggior parte delle aziende dispone di una solida strategia di cybersecurity per proteggere i computer portatili e le reti aziendali, i dispositivi mobili sono spesso poco protetti. E questo è un grosso problema, perché i dispositivi mobili sono spesso esposti a rischi come attacchi di phishing e vulnerabilità del sistema operativo.

In questo articolo sfatiamo sei miti comuni sulla sicurezza dei dispositivi mobili ed esploriamo le competenze di cui le aziende hanno bisogno per migliorare la loro sicurezza mobile.

Mito n. 1: i dispositivi mobili sono più sicuri di desktop e laptop

Uno dei miti più diffusi in materia di sicurezza mobile è che i dispositivi mobili siano intrinsecamente più sicuri degli endpoint tradizionali, come desktop e laptop. Ma si tratta di un’idea sbagliata e pericolosa: i dispositivi mobili presentano semplicemente una serie di vulnerabilità diverse che li espongono a una serie di rischi per la sicurezza informatica.

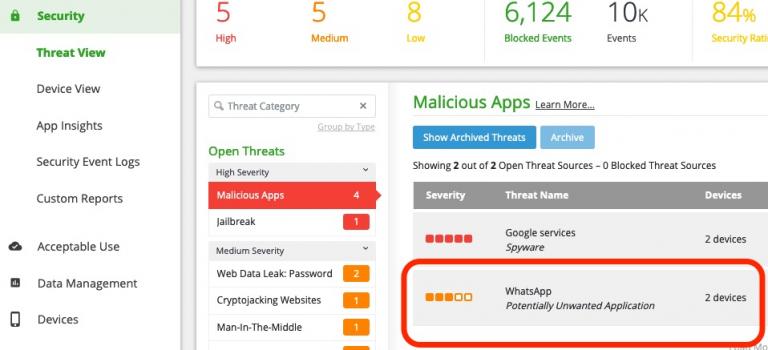

Gli utenti scaricano sui loro dispositivi decine di applicazioni mobili non verificate, che non devono essere necessariamente dannose per essere rischiose. Molte applicazioni mobili richiedono permessi come l’accesso alla rubrica del telefono, ai file locali e alla posizione, che potrebbero rivelarsi rischiosi se l’applicazione viene compromessa. Anche i sistemi operativi non aggiornati possono rendere i dispositivi mobili vulnerabili agli attacchi zero-day.

Oltre alle vulnerabilità del sistema operativo e delle app, i dispositivi mobili sono per certi versi più vulnerabili agli attacchi di phishing rispetto agli endpoint tradizionali. Gli attacchi specifici per i dispositivi mobili, come lo smishing e il quishing, li rendono bersagli appetibili per gli aggressori e possono portare malware e alla compromissione di account.

Mito n. 2: non è necessario preoccuparsi dei dati sensibili sui dispositivi mobili

Un’altra convinzione errata è che i dati sensibili non vengano memorizzati sui dispositivi mobili e che quindi non ci si debba preoccupare della protezione dei dati come si fa con i computer portatili e fissi.

Sebbene la maggior parte dei dipendenti non memorizzi dati sensibili direttamente sui propri dispositivi mobili, questi ultimi vengono utilizzati per accedere ad applicazioni cloud che memorizzano una gran quantità di dati sensibili. Questi dispositivi sono inoltre strettamente legati ai vostri utenti e spesso vengono utilizzati come seconda forma di autenticazione per i single sign-on e le verifiche degli account. Se un dispositivo mobile viene compromesso, un aggressore potrebbe facilmente rubare le credenziali, accedere alla vostra infrastruttura e mettere a rischio i dati contenuti nelle vostre applicazioni business-critical. Ecco perché è fondamentale essere in grado di rilevare e prevenire la perdita di dati, anche sui dispositivi mobili.

Mito n. 3: l’MDM è sufficiente per proteggere i dispositivi mobili

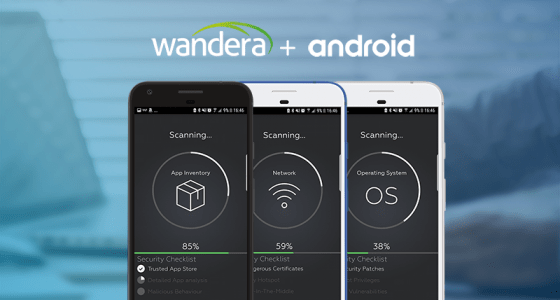

Quando si tratta di controllare i dispositivi mobili, molte aziende si sono rivolte alle soluzioni di mobile device management (MDM). L’MDM è ottimo per tenere un inventario dei dispositivi mobili di proprietà dell’azienda. Ma non è altrettanto valido per la sicurezza dei dispositivi mobili.

Uno dei motivi principali per cui le soluzioni MDM non sono all’altezza è che molti dipendenti oggi utilizzano dispositivi personali per il lavoro invece di quelli di proprietà del datore di lavoro, e gli MDM non si estendono ai dispositivi personali.

Inoltre, gli MDM non sono in grado di monitorare e correggere i rischi per la sicurezza mobile. Sebbene sia possibile utilizzare l’MDM per individuare e cancellare i dispositivi smarriti, distribuire le app aziendali e bloccarne altre, non è in grado di rilevare i rischi e le minacce che i dispositivi incontrano e di rispondere di conseguenza. Per questo motivo è necessaria una soluzione di sicurezza mobile che operi di comune accordo con l’MDM, integrando le funzionalità di gestione con una solida protezione.

Mito n. 4: I dispositivi personali sono sufficientemente sicuri

Con i programmi BYOD (Bring-your-own-device) praticamente onnipresenti al giorno d’oggi, i dipartimenti IT e di sicurezza stanno probabilmente perdendo il sonno per i rischi che questi dispositivi mobili personali e non gestiti comportano. Dopo tutto, con un modello BYOD, i dipendenti sono responsabili degli aggiornamenti del software e passano continuamente dall’uso personale a quello lavorativo.

Uno dei peggiori errori che un’azienda possa commettere è credere che non ci sia nulla da fare per portare questi dispositivi non gestiti all’interno dell’azienda, o presumere che questi dispositivi siano sufficientemente sicuri da soli. La giusta soluzione di sicurezza mobile vi consentirà di proteggere tutti i dispositivi mobili, gestiti o non gestiti, senza compromettere la privacy dei vostri dipendenti.

Mito n. 5: l’autenticazione una tantum è sufficiente per proteggere i dispositivi mobili

Dato che i dispositivi mobili vengono utilizzati per accedere ai dati aziendali da ogni luogo, è importante capire chi li sta effettivamente utilizzando. Si potrebbe pensare che un’autenticazione una tantum sia sufficiente a confermare l’identità, ma non è così. Se un dispositivo viene compromesso dopo l’autenticazione, non c’è modo di saperlo. Qualsiasi minaccia o rischio che il dispositivo rappresenta per l’organizzazione può passare completamente inosservato.

Al contrario, si dovrebbe puntare a un approccio “zero-trust”, basato sul continuous conditional access. Monitorando costantemente elementi come lo stato di salute del dispositivo e il comportamento dell’utente, oltre ai controlli di identità, avrete una migliore comprensione dei livelli di rischio di ogni dispositivo che ha accesso alle vostre risorse.

Mito n. 6: Mobile threat intelligence è un “nice to have”.

Alcuni team IT e di sicurezza danno priorità alle informazioni sulle minacce che si concentrano principalmente su desktop, laptop o server, ma poiché i dispositivi mobili sono un bersaglio molto appetibile per la criminalità informatica, le informazioni sulle vulnerabilità che riguardano le minacce specifiche per i dispositivi mobili sono fondamentali.

Mobile threat intelligence aiuta a delineare un quadro delle minacce mobili che la vostra organizzazione sta affrontando, in modo da poter organizzare una risposta efficace, e non dovrebbe essere considerata un optional.

Con un flusso costante di informazioni aggiornate sulle minacce mobili, i team IT e di sicurezza saranno in grado di identificare le tendenze degli attacchi, di collegare le kill chains per ottenere una panoramica completa e di riconoscere l’avversario, il che consentirà loro di migliorare la protezione mobile dell’azienda.

Mitigare i rischi per la sicurezza dei dispositivi mobili

I dispositivi mobili sono ormai parte integrante del lavoro come i computer fissi e portatili e, per questo motivo, non è sufficiente proteggere gli endpoint tradizionali. La sicurezza dei dispositivi mobili deve essere parte integrante della vostra strategia di cybersecurity. Per comprendere il ruolo della sicurezza mobile nella vostra azienda, consultate l’e-book gratuito, The Mobile Security Playbook: Key Questions for Protecting Your Data. Scoprirete perché la corretta implementazione della sicurezza mobile è fondamentale per la protezione dei dati e le competenze necessarie per mitigare i rischi legati alla sicurezza dei dispositivi mobili.

Fonte: Lookout