Una vulnerabilità scoperta recentemente nel popolare servizio di messaggistica di Facebook, WhatsApp, ha permesso agli aggressori di installare uno spyware su un dispositivo semplicemente effettuando una chiamata WhatsApp. Lo spyware, noto come Pegasus, è stato creato dal gruppo NSO e consente agli aggressori di accedere a una notevole quantità di dati su un dispositivo infetto, e di ottenere il controllo della telecamera e del microfono. Oltre ad aggiornare l’app per porre rimedio a questo problema, come possono le aziende prepararsi alla prossima grande vulnerabilità mobile?

La recente vulnerabilità di WhatsApp è incredibilmente semplice: permette ad un utente malintenzionato di installare uno spyware su un dispositivo facendo una chiamata WhatsApp, e la vittima non ha nemmeno bisogno di rispondere alla chiamata. Una volta installato, questo spyware può:

- Accendere la fotocamera e il microfono di un telefono cellulare

- Scansionare gli e-mail e messaggi

- Raccogliere i dati di localizzazione GPS di un utente

Secondo Mike Campin, VP of Engineering di Wandera, questo nuovo tipo di attacco è profondamente preoccupante, data la popolarità globale di WhatsApp tra oltre 1,5 miliardi di utenti.

“Anche se WhatsApp non viene generalmente utilizzato come app ufficiale di messaggistica aziendale, è ampiamente usato a livello internazionale sui dispositivi personali dei dipendenti e sui dispositivi aziendali”, ha detto Campin. “E una volta sfruttato tramite questo nuovo attacco, l’aggressore ha il controllo completo e la visibilità di tutti i dati sul telefono”.

Le correzioni sono state implementate sotto forma di aggiornamenti dell’app attraverso l’App Store di Apple e il Google Play store, la notizia ha ricevuto un’ampia copertura da parte della stampa e Wandera ha informato i suoi clienti della vulnerabilità e delle misure per porvi rimedio.

Tuttavia, un’analisi condotta del nostro team di ricerca sulle minacce ha dimostrato che in numerosi dispositivi dei nostri clienti erano ancora in esecuzione versioni esposte di WhatsApp diverse settimane dopo che la vulnerabilità è stata scoperta.

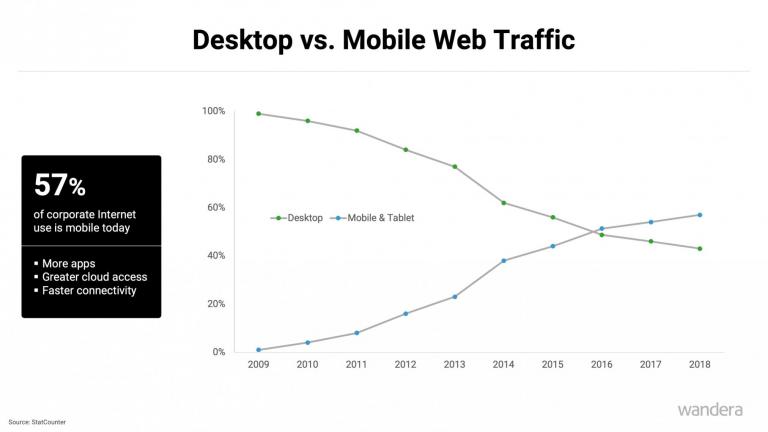

Come ha osservato Campin, questa vulnerabilità rappresenta una vera e propria minaccia per le aziende che utilizzano Internet in mobilità, dato che la maggior parte dell’uso di Internet oggi è su dispositivi mobili.

Questo solleva un’interessante domanda: perché così tante aziende sono state lente nell’affrontare il problema?

Il quadro generale

Anche se questa vulnerabilità ha attirato di recente molta attenzione, è solo l’ultimo promemoria per i team IT e gli utenti che devono rimanere vigili quando si tratta di minacce mobili.

“Tenete presente che questa non è la prima volta che la sicurezza di WhatsApp viene messa in discussione”, ha detto Campin. “Abbiamo assistito a recenti episodi di ‘whishing’ – messaggi di phishing su WhatsApp – che sono stati lanciati per ingannare gli utenti. La crittografia ‘end-to-end’ di WhatsApp non dovrebbe certamente essere confusa come garanzia di sicurezza delle comunicazioni”.

Le nuove vulnerabilità mobili vengono alla luce così frequentemente che i team di sicurezza non possono aspettare che gli sviluppatori risolvano ogni problema. Quando una vulnerabilità viene scoperta e risolta, gli hacker hanno spesso avuto una notevole finestra di tempo per effettuare attacchi ed estrarre i dati aziendali.

WhatsApp è generalmente considerata una piattaforma “più sicura” perché utilizza la messaggistica crittografata, ma, come dimostra questo recente caso, non è una soluzione a prova di errore. In realtà, nessuna soluzione è sicura al 100%, ma ci sono iniziative proattive che le aziende possono adottare per ridurre i rischi e proteggere i propri utenti e informazioni.

Mitigare i rischi:

- Istruire e comunicare agli utenti finali i modi corretti di utilizzare i dispositivi mobili per scopi aziendali, compresa l’importanza di mantenere aggiornati i sistemi operativi e le applicazioni, nonché applicare le best practices di sicurezza

- Utilizzare una soluzione MTD (Mobile Threat Defense) per proteggere i dispositivi e le reti da minacce malware note e dagli attacchi di social engineering.

- Rivedere le politiche aziendali in merito alle app che i dipendenti possono utilizzare per scopi lavorativi e limitare l’uso di app non essenziali sui dispositivi aziendali. In definitiva, scoprire le vulnerabilità e correggerle è come una corsa agli armamenti tra sviluppatori e aggressori: meno app non essenziali sui dispositivi aziendali, minore è il rischio che una di esse presenti vulnerabilità scoperte dagli hacker ma non ancora corrette.

Il rimedio per WhatsApp

Oltre a prepararsi alla prossima grande vulnerabilità, questa di WhatsApp rappresenta ancora un grosso rischio per le aziende con utenti che hanno ancora installato versioni obsolete dell’app sui dispositivi che utilizzano per scopi lavorativi.

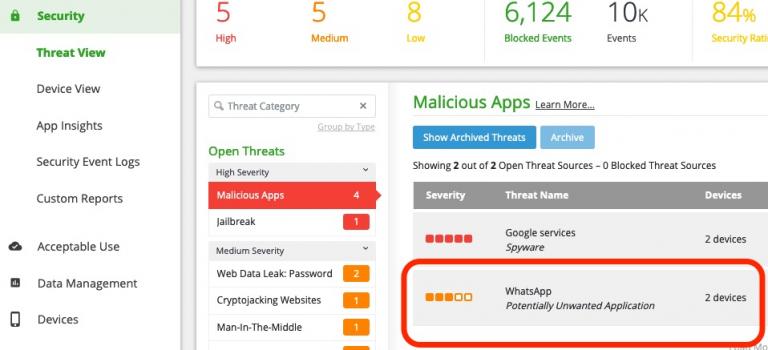

Wandera identifica e contrassegna automaticamente tutti i dispositivi che hanno una versione vulnerabile e obsoleta di WhatsApp. Per le aziende che vogliono affrontare questo problema, di seguito sono riportate alcune delle misure suggerite per porre rimedio a questa vulnerabilità e proteggere gli utenti e i dati, oltre ad azioni a lungo termine per prepararsi a scenari futuri come questo.

Cosa devono fare i team IT in questo momento

- Fare un inventario di quanti utenti hanno attualmente una versione obsoleta di WhatsApp installata sui propri dispositivi per valutare le potenziali vulnerabilità (per i clienti Wandera, questo può essere fatto attraverso il portale RADAR di Wandera accedendo a App Insights nella scheda Security, cercando WhatsApp e facendo clic su Detailed View. Questo mostrerà quali versioni di WhatsApp sono installate sui dispositivi).

- Informare il proprio staff di installare le ultime versioni di WhatsApp dall’App Store di Apple e da Google Play (se i dispositivi mobili vengono gestiti utilizzando un EMM o UEM, si potrebbe utilizzare tale soluzione per aggiornare l’app su tutti i dispositivi gestiti. Si sconsiglia vivamente di utilizzare le versioni di WhatsApp ottenute da fonti non ufficiali).

- Accertarsi che siano attivi i blocchi di rete su siti potenzialmente pericolosi in modo da garantire che i comandi, il controllo e l’estrazione dei dati sia bloccato (per i clienti Wandera è possibile farlo attraverso il portale RADAR accedendo a Policy > Security Policy nel menu a sinistra).

Fonte: Wandera