ITRP, soluzione di ITSM in cloud di prima classe, accessibile a tutte le aziende con necessità avanzate, annuncia il rilascio della funzionalità di Project Management. Con questa nuova funzionalità integrata in ITRP, il Project Manager può gestire l’intero ciclo di vita dei progetti in modo semplice.

Gli amministratori possono attivare la funzionalità di Project Management andando alla console di configurazione e registrando almeno una categoria e un livello di rischio del progetto.

Una categoria del progetto potrebbe, per esempio, essere definita come segue:

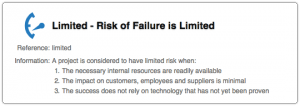

Un livello di rischio del progetto è simile a questo:

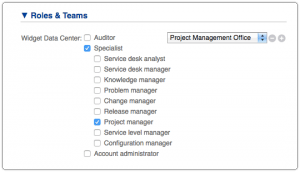

Dopo che le categorie di progetti e livelli di rischio sono state definite, è il momento di dare a qualcuno il ruolo di Project Manager.

Le persone che hanno il ruolo di Project Manager sono in grado di registrare e gestire i progetti. Possono farlo andando alla console Records e selezionando l’opzione ‘Projects’. Lì, si può premere il pulsante + nella barra degli strumenti per aggiungere un nuovo progetto. Potete vedere la registrazione di un nuovo progetto nel seguente video. Mostra come viene utilizzato il diagramma di Gantt per aggiungere fasi, attività e tappe.

In questo video è stato utilizzato un modello di progetto per aggiungere parte di un flusso di lavoro per un nuovo progetto. Man mano che il progetto progredisce più modelli possono essere applicati per aggiungere le fasi e le operazioni necessarie per garantire che il progetto rispetti la metodologia preferita (come as esempio PRINCE2) dell’organizzazione.

Nel corso del tempo sempre più funzionalità saranno aggiunte per assicurarsi che ITRP fornisca alle imprese tutto ciò di cui hanno bisogno per sostenere il loro Project Management.