Per anni, la mobilità è stata in prima linea nell’innovazione IT. Tutto si è sviluppato rapidamente e in modo imprevedibile, in quanto i più recenti telefoni cellulari e le best practices per gestirli hanno continuato ad evolversi e a cambiare. Mentre guardiamo al 2019, tuttavia, quel ritmo sembra rallentare.

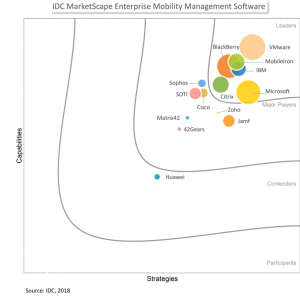

I nuovi dispositivi stanno iniziando a sembrare notevolmente simili, con Apple, Samsung e gli smartphone di punta di Google quasi impossibili da distinguere. Anche il mercato EMM è maturo ed ora è difficile incontrare un’impresa tecnologicamente avanzata che debba ancora adottare una soluzione di questo tipo.

Con questo livello di stabilità raggiunto, ha senso che la mobilità si sia avvicinata alle practice IT tradizionali. Ciò si riflette nella ricerca pubblicata da Gartner nel 2018, che ha eliminato l’etichetta EMM (enterprise mobility) a favore di UEM (unified endpoint) nella sua valutazione del mercato. Questo cambiamento è dato dal fatto che le organizzazioni hanno il desiderio di gestire tutti gli endpoint allo stesso modo, dai desktop che eseguono Windows 10 agli iPhone con iOS 11.

I leader, secondo il Magic Quadrant, sono IBM, VMware, MobileIron e BlackBerry, i quali si integrano perfettamente con le soluzioni di sicurezza e di gestione dei dati mobili di Wandera.

Tuttavia c’è qualcosa di più grande; qualcosa di più importante che dobbiamo condividere nelle soluzioni in ambito UEM.

UEM per i dati mobili

Storicamente, i clienti di Wandera sono stati in grado di impostare i limiti di utilizzo, implementare i filtri e applicare altri controlli su l’utilizzo del traffico dati dei loro dispositivi mobili. Con Exten, queste funzionalità sono ora disponibili per qualsiasi dispositivo con Windows 10.

I telefoni cellulari stanno diventando sempre più grandi e potenti e iniziano a confondersi con la categoria desktop, che ha visto al contrario il rilascio di macchine sempre più piccole e più agili. Con questi confini più sfocati che mai, l’emergere dell’UEM è diventato ancora più importante.

Exten ora significa che indipendentemente dal dispositivo (mobile o laptop), indipendentemente dalla connessione (4G o WiFi) e indipendentemente dalla posizione (nazionale o in roaming), le aziende possono abilitare il controllo remoto della gestione del traffico dati.

Con questa versione, Wandera offre alle organizzazioni un mezzo per gestire i dati su tutti i loro endpoint.

Cosa fa Exten?

Quando i laptop sono collegati a dispositivi tethered, connessioni a consumo o SIM interne, può essere difficile gestire e capire dove i dati stanno andando.

La mancanza di visibilità sulla modalità di utilizzo dei dati può essere frustrante sia per l’utente che per l’amministratore IT. Exten offre funzionalità che permettono il controllo quando si utilizzano connessioni cellulari con Windows 10.

- Utilizzo della soglia dei dati per rete

Imposta limiti sulla quantità di dati che possono essere utilizzati da ciascuna rete specifica. Potenti funzionalità di whitelist e blacklist consentono di accedere ai servizi essenziali

- Blocca i servizi indesiderati dall’utilizzo del traffico dati

Imposta criteri che impediscono ai processi in background di utilizzare il tuo traffico dati cellulare, come le sincronizzazioni di archiviazione cloud o gli aggiornamenti di sistema

- Invia avvisi su l’utilizzo sia per gli amministratori che per gli utenti

Trai vantaggio da una gamma personalizzabile di funzioni di alert che avvisano gli utenti quando si avvicinano ai limiti dei dati o se i servizi stanno utilizzando rapidamente il traffico dati

Come posso usare Exten?

Exten supporta tutti i dispositivi che utilizzano Windows 10 e che si connettono alle reti cellulari, consentendo la creazione di policy per la gestione del consumo del traffico dati tramite queste connessioni.

WiFi portatile, dongle e prodotti MiFi

Molte organizzazioni utilizzano hardware che consente a laptop e tablet SIM-free di connettersi alle reti cellulari in viaggio.

Connessioni tethered

I dipendenti utilizzano spesso i telefoni aziendali per creare hotspot locali, consentendo che il lavoro sui propri computer portatili venga eseguito quando il WiFi non è disponibile.

Tablet e laptop con SIM

Un’ampia varietà di laptop, come il Lenovo Thinkpad, offrono uno slot per schede SIM opzionale o una SIM incorporata, fornendo una connessione online 24/7 per gli utenti senza la necessità di dispositivi esterni.

PC sempre connessi

Questi dispositivi innovativi sempre connessi sono progettati per unire tutti i vantaggi del lavoro mobile con la potenza degli ambienti desktop tradizionali.

Inizia ad usare Exten oggi!

Fonte: Wandera