In qualità di CIO, hai molte priorità: sicurezza, cloud, mobile, virtualizzazione, Digital Transformation, risposta rapida alle esigenze aziendali. Nessuno però parla di Software Asset Management.

Tuttavia, una gestione efficace del software installato, degli abbonamenti cloud, delle licenze e acquisti possono fare la differenza tra successo e fallimento per quasi tutte le iniziative IT che si possano immaginare.

Ciò rende il Software Asset Management la priorità non ufficiale # 1 del CIO.

GUIDA ALLA TRASFORMAZIONE DIGITALE

I principali CIO conoscono l’importanza di allinearsi agli obiettivi aziendali come la Digital Transformation. Questo allineamento è possibile solo con una comprensione dettagliata di tutto l’utilizzo della tecnologia, in particolare del cloud. Le profonde capacità analitiche di Snow forniscono informazioni sull’utilizzo della tecnologia in ambito on-premise, cloud e mobile, incluso l’IT della business unit, consentendo ai CIO e ai responsabili IT di supportare gli obiettivi aziendali organizzativi, allocando in modo efficiente i budget tecnologici.

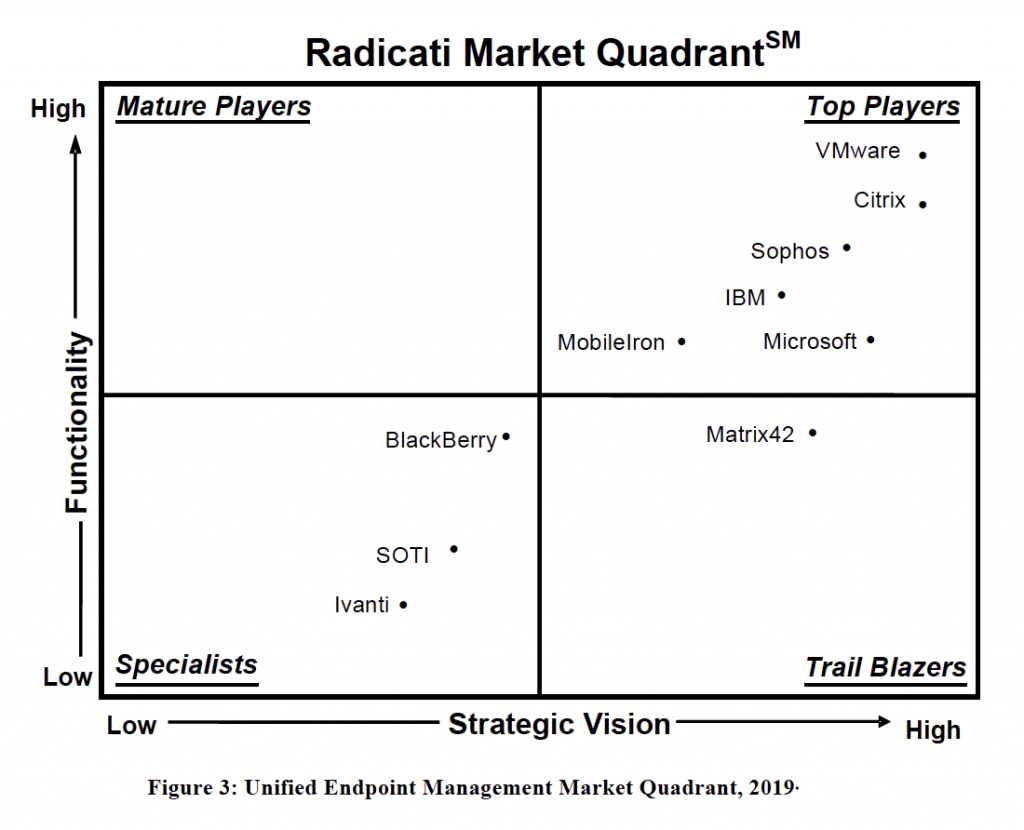

PIENA VISIBILITA’ DEI PROPRI BENI IT

Indipendentemente dalla crescita del cosiddetto shadow IT, o dalla natura sempre più diversificata e distribuita di dispositivi, piattaforme, servizi cloud e software in uso in tutta l’area tecnologica, il CIO deve avere una visibilità completa di tutti i dispositivi, di ogni app software e di ogni accordo di licenza.

COSTI MINIMI

Sia che i budget siano statici o in crescita, c’è sempre la necessità di fare di più con meno e aumentare l’efficienza. Ciò significa eliminare la spesa eccessiva per software, licenze e contratti cloud, dimensionare in modo corretto e riutilizzare le risorse, ottenere condizioni favorevoli dai fornitori evitando costi non controllati.

MASSIMIZZARE LA PRODUTTIVITÀ

Il personale non ha il tempo di reagire a tutte le richieste relative alla tecnologia, che si tratti di un help desk sovraccarico, di un processo di assunzione che richiede troppi passaggi che ostacolano l’onboarding dei dipendenti o di un team di ingegneri alle prese con carichi di lavoro del sistema che rallentano l’agilità di vendita. La soluzione SAM completa di Snow fornisce visibilità laddove è necessaria, migliora la velocità decisionale e automatizza le attività manuali per accelerare i processi organizzativi e apportare miglioramenti sostanziali alla produttività IT.

MINIMIZZARE LE MINACCE DI AUDIT

C’è il 70% di probabilità che quest’anno venga effettuato un audit alla tua organizzazione da almeno un fornitore di software. Un audit richiede molto tempo e può essere costoso se non sei pronto e in grado di difendere la tua posizione. È necessario conoscere la propria situazione relativa alle licenze per tutti i principali fornitori prima che arrivino a bussare alla porta.

ELIMINARE I RISCHI DI SICUREZZA

Applicazioni obsolete, installazioni software non approvate, dispositivi non autorizzati. Queste sono alla base di gran parte del rischio per la sicurezza che la tua organizzazione deve affrontare. Tutto ciò può essere risolto tramite la whitelisting dell’applicazione, identificazione accurata delle versioni del software e avviso su app non approvate, sia installate che in esecuzione nel cloud.

SOFTWARE ASSET MANAGEMENT = SNOW

La piattaforma Software Asset Management di Snow viene utilizzata da oltre 4.500 organizzazioni in tutto il mondo per supportare le principali iniziative IT e proteggere l’azienda da costi e rischi inaccettabili. Costruita intorno all’hub Snow License Manager, la piattaforma supporta milioni di tipi di dispositivi, software e fornitori di cloud e metriche di licenza. Può essere utilizzata dalle parti interessate (IT, Approvvigionamento, Sicurezza, Governance) e dai sistemi (ITSM, ITAM, ERP) in tutta l’azienda per fornire servizi IT efficienti e scalabili.

Fonte: Snow Software