La Digital transformation si sta rapidamente diffondendo attraverso gli impianti di produzione in cui i dipendenti utilizzano apparecchiature sofisticate e controllano complessi processi di produzione. Quando ci sono problemi di produzione, devono essere in grado di ottenere rapidamente aiuto dagli specialisti giusti. E quando hanno bisogno dell’aiuto del Facility Management per l’adeguamento della linea di produzione o devono contattare le risorse umane con una domanda sulla loro revisione delle prestazioni, potrebbero non sapere chi chiamare. 4me è lì per aiutarli ad inviare le loro richieste e garantire che siano assegnate alle persone giuste per avere una risposta rapida.

“Passare dal nostro strumento di service management a 4me non è stato un salto nel buio. È stata una decisione consapevole per offrire maggiore chiarezza e trasparenza all’interno dell’IT e ai nostri clienti interni. I livelli di servizio e i KPI possono ora essere monitorati da tutte le parti interessate” Daikin

Collaborazione con i fornitori chiave

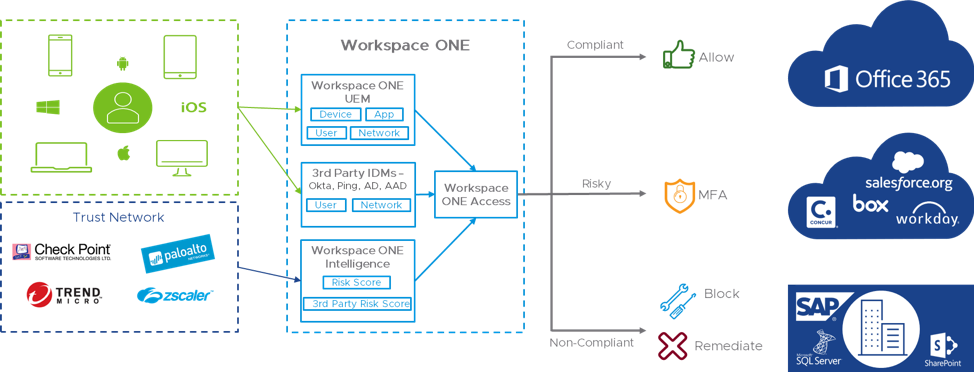

La capacità unica di 4me è quella di consentire alle organizzazioni di collaborare in modo sicuro, rendendo possibile compiere un ulteriore passo avanti facendo questo insieme ai fornitori chiave. In caso di problemi con una macchina o un sensore, può essere importante coinvolgere il fornitore il più rapidamente possibile. In questi casi, 4me consente di chiamare il fornitore semplicemente riassegnando il problema, insieme ai dettagli del componente guasto.

I produttori utilizzano 4me per ottimizzare i loro cambi di linea di produzione, pianificare le attività di manutenzione periodica, tenere traccia dei guasti delle apparecchiature, ecc. In tali ambienti, 4me è l’applicazione di supporto per i lavoratori dell’industria. In background, 4me tiene traccia dei tempi di risposta e risoluzione del fornitore. Questo permette al management di rivedere le prestazioni dei fornitori a cui si affidano per massimizzare i tempi di attività della loro linea di produzione.

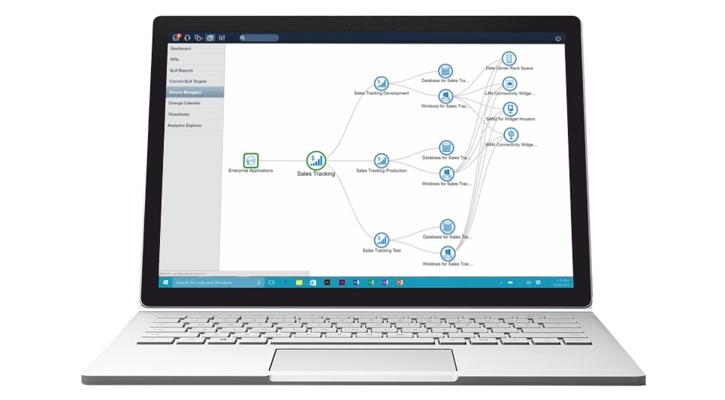

4me® consente ai fornitori di servizi interni ed esterni di un’organizzazione di collaborare senza problemi, mentre il livello di servizio fornito da ciascuna parte viene monitorato in tempo reale. Le caratteristiche uniche fornite da 4me per il Service Integration and Management (SIAM) migliorano notevolmente il successo dell’outsourcing selettivo.

Le funzionalità self-service di 4me consentono alle organizzazioni di offrire ai propri dipendenti un supporto online per qualsiasi tipo di domanda o problema. 4me rende semplice per tutte le attività che supportano il core business – come IT, Risorse Umane e Finanza – aumentare l’efficienza del supporto e, a sua volta, migliorare la produttività di tutti i dipendenti.

Fonte: 4me