Amarlo o odiarlo, il viaggio è spesso una grande parte della nostra vita professionale di oggi. Infatti, i viaggi (per qualsiasi motivo) hanno rappresentato più del 10% di tutte le attività economiche globali nel 2018 e tale numero continua a crescere. Il settore dei viaggi e del turismo è cresciuto del 3,9% lo scorso anno, raggiungendo il record di 8,8 trilioni di dollari. Questo è più veloce del tasso di crescita del PIL mondiale – per l’ottavo anno consecutivo.

La tecnologia gioca un ruolo significativo nelle esperienze di viaggio. Come riflette la nostra recente indagine su 3.000 lavoratori globali, la tecnologia può supportare la forza lavoro mobile nel bene o nel male. I dati risultanti dal nostro studio dimostrano che, se la vostra organizzazione è nel settore dei viaggi, è più essenziale che mai gestire e mantenere in modo efficace la vostra area tecnologica.

La tecnologia può rendere le attività legate ai viaggi più facili e veloci

Secondo il sondaggio di Snow, le tecnologie che migliorano maggiormente le esperienze di viaggio degli intervistati includono:

- Applicazioni e siti web per la prenotazione di viaggi (44%)

- Applicazioni mobili per check-in e carte d’imbarco (41%)

- Wi-Fi in volo (40%)

- Applicazioni mobili per la prenotazione di hotel e auto a noleggio (36%)

- Notifiche via SMS e push per informazioni di viaggio e aggiornamenti (34%)

Il 46 per cento degli intervistati ha dichiarato che tale tecnologia li ha aiutati ad essere più organizzati nei loro piani di viaggio. Il quarantacinque per cento ha detto che ha permesso loro di essere più informati, e il quarantadue per cento ha detto di aver risparmiato denaro grazie alla tecnologia.

Il risparmio di tempo è la ragione principale per cui i partecipanti al sondaggio hanno detto che prenotano viaggi online. Il sessantasette per cento del gruppo ha detto che è per questo che pianifica il proprio viaggio sul computer o tramite un’applicazione. Più della metà (54%) ha detto che prenotare viaggi online dà loro più opzioni, mentre quasi altrettanti (53%) hanno detto di farlo nel tentativo di risparmiare denaro.

Il trentacinque per cento degli intervistati ha indicato che prenotare viaggi online permette loro di evitare di dover parlare con qualcuno al telefono. Quasi un terzo (32%) si è spinto fino a dire che la prenotazione di viaggi online permette loro di godere di una migliore esperienza utente.

Non lasciare che la tecnologia sia una barriera per i viaggiatori

Ma non tutto funziona sempre – o è sempre puntuale. Basta considerare queste statistiche dell’Ufficio Trasporti.

Nel mese di giugno, più del settantatré per cento dei voli di linea è arrivato in orario. Ma ritardi nei controlli di sicurezza, problemi di sistema, condizioni meteorologiche e altri fattori spesso incontrollabili hanno portato al ventisette per cento dei voli ad arrivare in ritardo, dirottati in altre località, o cancellati completamente.

I nostri dati rivelano che più della metà (59%) dei lavoratori globali ha dichiarato che la tecnologia ha avuto un impatto negativo sulle loro esperienze di viaggio. Per coloro che hanno avuto un problema tecnologico legato ai viaggi, il ventisei per cento ha detto che, mentre stavano tentando di effettuare una prenotazione, il sito web o l’applicazione non funzionavano. Purtroppo, il quattordicesimo per cento ha dichiarato di essere stato colpito dalla violazione dei dati da parte di un’agenzia di viaggi.

Alla domanda sui punti dolorosi della prenotazione di viaggi online, il quarantacinque per cento degli intervistati ha dichiarato che i prezzi fluttuavano e il quaranta per cento ha riferito che i siti di viaggi online erano confusi o lenti. Tra gli altri problemi si annoverano opzioni limitate (27%), prenotazioni errate (23%) e una flessibilità insufficiente (22%).

Ma non è tutto negativo. La buona notizia è che il quarantuno per cento degli intervistati ha affermato che la tecnologia non ha mai ostacolato una buona esperienza di viaggio.

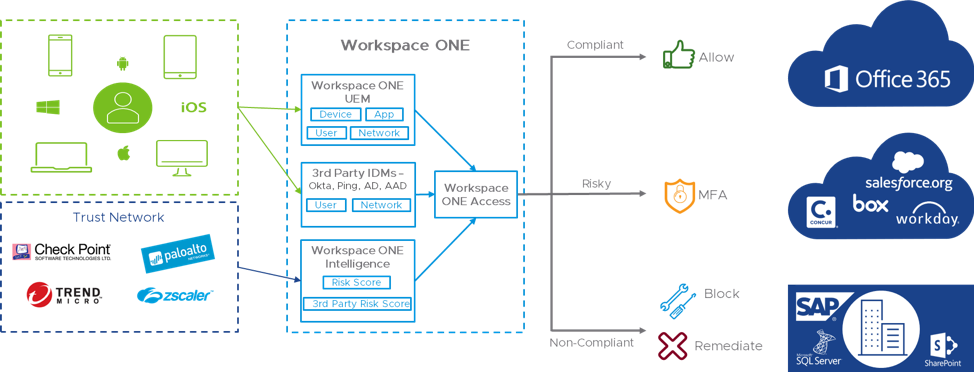

Riunire ecosistemi complessi per garantire esperienze positive

Come dimostra la nostra ricerca, i viaggiatori si affidano alla tecnologia per organizzarsi, essere più informati, risparmiare denaro e godere di esperienze di viaggio sicure e senza soluzione di continuità. Affinché le aziende possano consentire questo tipo di esperienze, la tecnologia deve essere un pilastro fondamentale dell’azienda. Usarla in modo efficace significa poter offrire esperienze efficienti, sicure e a prezzi vantaggiosi che delizieranno i vostri clienti durante tutto il loro viaggio con voi.

Anche se i vostri clienti desiderano esperienze senza soluzione di continuità, ciò non sempre significa che siano facili da fornire, in particolare quando i sistemi e i processi legacy di grandi dimensioni vi appesantiscono. Gli ecosistemi IT possono sembrare estremamente complessi anche per il team IT più esperto. Iniziate affrontando i fondamenti e avendo una chiara visibilità del vostro patrimonio tecnologico. Una solida gestione degli asset IT vi aiuterà a ottimizzare, gestire e trasformare ulteriormente la vostra organizzazione in una che offra esperienze eccellenti.

Se state cercando di raccogliere informazioni per gestire gli asset IT, scaricate oggi stesso la nostra guida gratuita.

Fonte: Snow Software